विज्ञापन

साथ में हॉलीवुड की हैकिंग का ग्लैमराइजेशन कैसे हॉलीवुड हैकिंग को ग्लैमराइज करता है - और यह क्यों गलत है [राय]क्या होगा यदि आप अपने स्कूल के कंप्यूटर सिस्टम में हैक कर सकते हैं और अपने उपस्थिति रिकॉर्ड को "ट्वेक" कर सकते हैं? वह 1986 की फिल्म फेरिस ब्यूलर डे ऑफ में पूरी हुई, जिसमें फिर से मैथ्यू ब्रोडरिक की विशेषता थी। क्या होगा अगर आप हैक कर सकते हैं ... अधिक पढ़ें , हैकर समूहों को कुछ प्रकार के रोमांटिक बैक-रूम क्रांतिकारियों के रूप में सोचना आसान है। लेकिन वे वास्तव में कौन हैं, वे किस लिए खड़े हैं, और उन्होंने अतीत में कौन से हमले किए हैं?

हम कुछ के हर हफ्ते कहानियों को देखते हैं निडर हैकर दुनिया के 10 सबसे प्रसिद्ध और सर्वश्रेष्ठ हैकर्स (और उनकी आकर्षक कहानियां)व्हाइट-हैट हैकर्स बनाम ब्लैक-हैट हैकर्स। यहाँ इतिहास में सबसे अच्छे और सबसे प्रसिद्ध हैकर हैं और वे आज क्या कर रहे हैं। अधिक पढ़ें या हैकर समूह अपने तकनीकी जानकारों के साथ कहर बरपा रहा है। बैंकों ने लाखों की लूट की कुछ गुप्त मैलवेयर के लिए धन्यवाद, या हैक किया गया एक बहु-राष्ट्रीय कॉर्प से दस्तावेज लीक. यह लाखों छोटी-छोटी वेबसाइटों और निर्दोष (और) का उल्लेख किए बिना है

अधिक पापी) ट्विटर खातों को ऑफ़लाइन लिया जा रहा है। उदाहरण और आगे बढ़ते हैं। लेकिन जब आप इसे देखते हैं, तो प्रमुख हमलों का एक अच्छा सौदा अक्सर कुछ प्रमुख हैकर समूहों को जिम्मेदार ठहराया जा सकता है।आइए इन समूहों में से कुछ पर एक नज़र डालें, और जो उन्हें प्रेरित करते हैं।

बेनामी: विकेन्द्रीकृत फिर भी संयुक्त

अब तक सबसे कुख्यात और अच्छी तरह से प्रचारित हैकर समूह बेनामी है। यह nigh-anarchistic iv hacktivists ’का एक भूमिगत, अंतर्राष्ट्रीय नेटवर्क है, जो इससे उछला 4chanविवादास्पद छवि-आधारित बुलेटिन बोर्ड। सामूहिक को 2008 से जनता के लिए जाना जाता है जब उसने एक YouTube वीडियो (ऊपर) जारी किया था जो आने वाले के लिए टोन सेट कर रहा था। इस वीडियो में यह बताया गया था कि समूह की पहली टैग-लाइन को पहली बार बोला गया था।

ज्ञान मुक्त है। हम गुमनाम हैं। हम लशकर हैं। हम माफ नहीं करते। हम भूलते नहीं है। उम्मीद रखना।

उसके में एफबीआई मुखबिर बनने के बाद से पहला साक्षात्कार, पूर्व बेनामी सदस्य हेक्टर मोनसेगुर बताते हैं “अनाम एक विचार है। एक विचार जहाँ हम सभी गुमनाम हो सकते हैं ...हम सभी एक साथ एक भीड़ के रूप में काम कर सकते हैं - एकजुट - हम उत्पीड़न के खिलाफ उठ सकते हैं और लड़ सकते हैं। ”

तब से, रहस्यमय समूह ने सरकारी विभागों की वेबसाइटों पर कई हमले किए हैं, राजनेताओं, बहुराष्ट्रीय, को चर्च ऑफ साइंटोलॉजी, तथा ISIS के सैकड़ों ट्विटर अकाउंट (थोड़े नाम देने के लिए)। हालांकि, यह नोट करना महत्वपूर्ण है कि एनोनिमस पूरी तरह से विकेंद्रीकृत होने के कारण, इन अभियानों में कोई विशिष्ट 'नेतृत्व' नहीं है। अधिकांश हमलों में पूरी तरह से अलग-अलग व्यक्ति शामिल होंगे जो यहां तक कि अपने स्वयं के व्यक्तिगत छोर की ओर काम कर सकते हैं।

समूह का सबसे दूरगामी अभियान था PayPal, VISA और Mastercard के खिलाफ हमला शुरू किया गया (ऑपरेशन एवेंज असांजे) विकिलिक्स के गले में लटकाए गए पट्टे के जवाब में।

वास्तव में, विकिलीक्स था - और अभी भी है — दुर रहने के लिए दान पर निर्भर। अमेरिकी सरकार ने इन दान को लगभग असंभव बनाने की योजना बनाई, जिससे वेबसाइट के संचालन में बने रहने की क्षमता का गला घोंट दिया गया। अनाम को यह कदम पसंद नहीं आया, इसलिए इसे (बहुत) प्रभावी उपयोग करके काउंटर किया लो ऑर्बिट आयन तोप (एलओआईसी) उपकरण। इस उपकरण ने इन अभिमानी वेबसाइटों पर डेनियल-टू-सर्विस (डीडीओएस) हमलों के साथ अस्थायी रूप से उन्हें अपने घुटनों पर लाने में मदद करने के लिए किसी को भी अनुमति दी, और कंपनियों को लाखों डॉलर का नुकसान कार्रवाई में।

इस हमले की 'सफल' सफलता के बाद, बेनामी ने एक बहुत अधिक राजनीतिक क्षेत्र में काम करना शुरू कर दिया, मैक्सिकन ड्रग कार्टेल पर हमला किया (जो असफल रहा), वेबसाइटों चाइल्ड पोर्नोग्राफी से जुड़ा हुआ तथा इजरायल की सरकारी वेबसाइट (फिलिस्तीन पर इसके हमलों के जवाब में)

जिस तरह से बेनामी इन हमलों को लॉन्च किया गया है वह समूह के लिए लगभग परंपरा बन गया है: डीडीओएस हमला। यह वह जगह है जहाँ किसी वेबसाइट के सर्वर में इतना डेटा (पैकेट) भर जाता है कि वह दबाव को संभाल नहीं सकता है। आम तौर पर, साइट तब तक ऑफ़लाइन हो जाती है जब तक कि कुछ तकनीकी विशेषज्ञ समस्या को ठीक करने के लिए नहीं आते हैं, या जब तक अनाम बमबारी बंद नहीं करता है। अपने शानदार में नई यॉर्कर बेनामी के बारे में, डेविड कुशनर पूर्व एनॉन का हवाला देते हैं क्रिस्टोफर डॉयोन का समूह के डीडीओएस हमलों के लिए सैन्य दृष्टिकोण:

PLF: ध्यान: हर कोई जो PLF का समर्थन करता है या हमें अपना दोस्त मानता है-या जो बुराई को हराने और निर्दोषों की रक्षा करने की परवाह करता है: ऑपरेशन पीस कैंप LIVE है और इस पर कार्रवाई चल रही है। TARGET: www.co.santa-cruz.ca.us इच्छा पर आग। दोहराएँ: आग!

बेनामी की रणनीति इन 'पारंपरिक' डीडीओएस हमलों से परे जाती है, हालांकि। 2011 में वापस, अनाम का ध्यान ट्यूनीशिया की ओर मुड़ गया (संचालन ट्यूनीशिया ने किया). अपने निपटान में संपर्कों और कौशल का उपयोग करते हुए, समूह ने क्रांति को सुनिश्चित किया सड़कों को पर्याप्त मीडिया कवरेज मिली, सरकारी वेबसाइटों को हैक किया गया और 'केयर पैकेज' वितरित किए गए प्रदर्शनकारियों। ये देखभाल पैकेज तब से दुनिया भर में विभिन्न रैलियों में वितरित किए गए हैं, ऐसी लिपियों की पेशकश की जा सकती है जो सरकारी अवरोध को रोकने के लिए इस्तेमाल की जा सकती हैं, अन्य चीजों के बीच जिन्हें क्रांतिकारी की आवश्यकता हो सकती है।

समग्र के संदर्भ में लक्ष्य बेनामी की, ये एक में स्पष्ट रूप से उल्लिखित थे बयान ऑपरेशन एवेंज असांज को प्रचारित करना। क्या समूह सही या गलत तरीके से इन उद्देश्यों को साकार करने जा रहा है, बहस के लिए खुला है, लेकिन यह निश्चित रूप से about से एक कदम दूर हैयह LULZ के लिए कर रहा है‘दृष्टिकोण है कि बहुत से लोग सविनय अवज्ञा के अन्य कार्यों के साथ जुड़ते हैं।

जबकि हमारे पास विकीलीक्स के साथ बहुत अधिक संबद्धता नहीं है, हम उन्हीं कारणों से लड़ते हैं। हम पारदर्शिता चाहते हैं और हम सेंसरशिप का मुकाबला करते हैं।यही कारण है कि हम अपने संसाधनों का उपयोग जागरूकता बढ़ाने, उन पर हमला करने और उन लोगों का समर्थन करने में करने का इरादा रखते हैं जो हमारी दुनिया को स्वतंत्रता और लोकतंत्र का नेतृत्व करने में मदद कर रहे हैं।

सीरियन इलेक्ट्रॉनिक आर्मी (एसईए): सहायक बशर अल-असद

हालाँकि सभी हैकर्स अधिक वामपंथी, उदारवादी आदर्शों के लिए नहीं लड़ रहे हैं। 2012 में वापस, बेनामी और सीरियाई इलेक्ट्रॉनिक सेना ने हमलों और खतरों का आदान-प्रदान करना शुरू कर दिया, जिससे बेनामी onymous हो गयासाइबरवार घोषित करनाएसईए पर A (देखें वीडियो के ऊपर, और यह यहाँ एसईए का जवाब)

2011 के बाद से, अत्यधिक सक्रिय एसईए समर्थन के लिए कार्य कर रहा है राष्ट्रपति बशर अल-असद की सीरियाई शासन व्यवस्था तार्किक रूप से इसलिए, SEA को अक्सर पश्चिमी मीडिया के आउटलेट पर हमला करते हुए देखा जाता है जो सीरिया विरोधी संदेश प्रकाशित करते हैं। विश्वविद्यालय के छात्रों (के साथ संबंध होने का दावा किया गया) लेबनान स्थित इस्लामी आतंकवादी समूह हिजबुल्लाह) इन हमलों के पीछे सैकड़ों वेबसाइटों को हैक करने के बाद ऑनलाइन सुरक्षा फर्मों से कुछ सम्मान मिला है। प्रमुख लक्ष्यों में शामिल हैं न्यूयॉर्क टाइम्स, सीबीसी, तथा द वाशिंगटन पोस्ट, कई होने के कारण राजनीतिक उद्देश्यों के बारे में गहराई से चिंतित हैं समूह के पीछे।

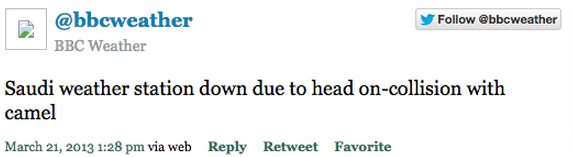

मैलवेयर, डीडीओएस हमलों, मलत्याग, स्पैमिंग और फ़िशिंग का उपयोग करके, देशभक्ति टीम को हमलों और प्रैंक दोनों में प्रचुरता मिली है। स्पेक्ट्रम के लाइटर की तरफ, जब समूह ने बीबीसी वेदर के ट्विटर अकाउंट को हैक किया, तो बहुत नुकसान नहीं हुआ:

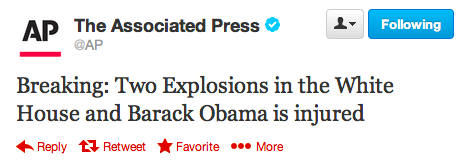

गहरे रंग की ओर, यह समूह जी-मेल खातों, सोशल मीडिया प्रोफाइल और अन्य के लिए लॉगिन क्रेडेंशियल प्राप्त करने के लिए भाला-फ़िशिंग हमलों का उपयोग करने के लिए अच्छी तरह से जाना जाता है। पर 23 अप्रैल 2013 टीउनका दृष्टिकोण एसोसिएटेड प्रेस समाचार एजेंसी के खाते से ट्विटर के झांसे में आ गया। यह झूठा बताया गया कि व्हाइट हाउस में एक विस्फोट हुआ था, जिसके विस्फोट में राष्ट्रपति ओबामा घायल हो गए थे। पहली बार में एक हानिरहित शरारत, लेकिन वास्तव में, यह एक के लिए नेतृत्व किया पर $ 136bn ड्रॉप एसएंडपी 500 इंडेक्स लगभग 2 मिनट की अवधि में।

खरगोश के छेद में और भी गहराई तक जाने के लिए, SEA को सीरियाई विद्रोहियों की महिला समर्थकों के रूप में प्रस्तुत करने से भी जोड़ा गया है युद्ध योजनाओं की चोरी देश के चल रहे संघर्ष में उपयोग करने के लिए, विद्रोहियों की एक बड़ी संख्या के कारण।

कैओस कंप्यूटर क्लब (CCC): रिवीलिंग सिक्योरिटी फ्लैव्स

यह समझना महत्वपूर्ण है कि सभी हैकर समूह अपनी बात कहने के लिए लगभग विशेष रूप से अवैध उपायों का उपयोग करने पर जोर नहीं देते हैं। बिंदु में एक मामला कैओस कंप्यूटर क्लब है। जहां तक यूरोपीय हैकर समूहों के पास जाते हैं, वे किसी भी बड़े से नहीं आते हैं सीसीसी. जिसमें वर्तमान में 3000 से अधिक सदस्य हैं। 1980 के दशक की शुरुआत में बर्लिन में इसकी शुरुआत के बाद से, समूह इसे जहाँ भी चाहे नैतिक उदारता के निजी ब्रांड पर जोर दे रहा है।

यह तब शुरू हुआ, जब CCC ने हैम्बर्ग के एक बैंक से 134,000 Deutsch Marks चुरा लिए और इसका ऑनलाइन फायदा उठाया Bildschirmtext पेज, केवल सिस्टम में सुरक्षा खामियों को उजागर करने के लिए अगले दिन पैसे वापस करने के लिए।

जैसा कि उल्लेख किया गया है, अन्य हैकर समूहों के विपरीत, समूह के अधिकांश हमले मुख्य रूप से (लेकिन हमेशा नहीं) होते हैं कानूनी। OWNI के साथ अपने साक्षात्कार में, सीसीसी के शुरुआती सदस्य एंडी मुलर-मागुहान बताते हैं उस "हमें कानूनी विशेषज्ञों की बहुत आवश्यकता थी जो हमें सलाह दे सकें कि हम क्या हैक कर सकते हैं या नहीं कर सकते हैं, और कानूनी गतिविधियों और वैधता के ग्रे क्षेत्रों के बीच अंतर करने में हमारी सहायता करने के लिए ”। हैकिंग के लिए यह अधिक परोपकारी दृष्टिकोण है, के अनुसार मुलर-Maguhn, सीसीसी बनने के लिए नेतृत्व "एक स्वीकृत और मान्यता प्राप्त संस्था है क्योंकि इसने 1980 के दशक से प्रौद्योगिकी के बारे में जनता को शिक्षित करने का काम किया है।"

वस्तुतः सीसीसी के दुरुपयोग की ओर ध्यान आकर्षित करने की गहरी इच्छा से उपजी से सब कुछ शामिल है – और सुरक्षा खामियों में – वह प्रौद्योगिकी, जिस पर हम और हमारी सरकारें निर्भर हैं। यह अक्सर मीडिया कवरेज के साथ होता है, यह सुनिश्चित करता है कि कोई भी खुला ज्ञान जितना संभव हो उतना व्यापक दर्शकों तक पहुंचे।

स्नोडेन के खुलासे के बाद, समूह का उत्साह आसमान छू गया, खासकर जब बहस बड़े पैमाने पर निगरानी में बदल गई, जो कि उनका नया ध्यान केंद्रित है।

इसके परिणाम भुगतने होंगे। खुफिया सेवाओं के काम की समीक्षा करनी होगी - जैसा कि उनके अस्तित्व का अधिकार है। यदि आवश्यक हो, तो उनके उद्देश्य और तरीकों को फिर से परिभाषित करना होगा। …हमें इस बारे में सोचना होगा कि इन [साझा] डेटा को कैसे संसाधित किया जाता है और उन्हें फिर से प्रस्तुत करने की अनुमति कहाँ दी जा सकती है। और यह केवल 2015 के लिए चुनौती नहीं है, बल्कि अगले 10 वर्षों के लिए है।

CCC के सदस्य फल्क गरब्स (के माध्यम से) डीसी)

उनके कारनामों के कुछ उदाहरणों के रूप में, CCC के शुरुआती दिनों में, आप समूह के विरोध को देखने की उम्मीद कर सकते थे फ्रांसीसी परमाणु परीक्षणों के खिलाफ, पैसे चोरी टीवी पर रहते हैं का उपयोग करते हुए Microsoft के ActiveX में दोष प्रौद्योगिकी (1996) और COMP128 एन्क्रिप्शन एल्गोरिथ्म को तोड़ना एक जीएसएम ग्राहक कार्ड, अनावश्यक रूप से कार्ड को क्लोन करने की अनुमति देता है (1998)।

हाल ही में, 2008 में, CCC पर प्रकाश डाला गया एक संघीय ट्रोजन घोड़े में प्रमुख दोष उस समय जर्मन सरकार उपयोग कर रही थी। यह तकनीक संवैधानिक न्यायालय के फैसले का उल्लंघन करने के लिए आरोपित थी, जिसमें समूह की कुछ खामियों पर चर्चा की गई थी विषय पर प्रेस विज्ञप्ति:

मैलवेयर न केवल अंतरंग डेटा को दूर कर सकता है बल्कि अन्य कार्यक्रमों को अपलोड करने और निष्पादित करने के लिए एक रिमोट कंट्रोल या बैकडोर कार्यक्षमता प्रदान करता है। महत्वपूर्ण डिजाइन और कार्यान्वयन की खामियां इंटरनेट पर किसी को भी सभी कार्यक्षमता उपलब्ध कराती हैं।

हालाँकि, CCC के अभियान इस प्रकार के नहीं थे। उनकी शुरुआती परियोजनाओं में से एक अवैध रूप से प्राप्त स्रोत कोड बेचना अमेरिकी कॉर्पोरेट और सरकारी प्रणालियों से, सीधे सोवियत केजीबी के साथ, अन्य कम विवादास्पद परियोजनाओं के एक मेजबान के साथ।

कुछ उदाहरणों के रूप में, "आर्केड" था दुनिया का सबसे बड़ा लाइट शो कैओस कंप्यूटर क्लब द्वारा आयोजित। सामूहिक भी चलता है a साप्ताहिक रेडियो शो (जर्मन), एक वार्षिक कार्यशाला-आधारित ईस्टर कार्यक्रम की मेजबानी करता है Easterhegg, और यूरोप की सबसे बड़ी वार्षिक हैकर सभा में डालता है, अराजकता संचार कांग्रेस.

Tarh Andishan: स्टक्सनेट के लिए ईरान का जवाब

अब तक, ऊपर उल्लिखित हमलों ने शायद ही कभी, अगर कभी भी, लाखों वैश्विक नागरिकों को भारी खतरे की धमकी दी है। पिछले कुछ वर्षों में, हालांकि, इस प्रवृत्ति ने टार एंडिसन के आगमन और अत्यधिक महत्वपूर्ण प्रणालियों और प्रौद्योगिकी पर नियंत्रण के उनके अथक प्रयास के साथ एक यू-टर्न ले लिया है।

अनुमानित 20 सदस्यों के साथ, जिनमें से अधिकांश कथित तौर पर तेहरान, ईरान (अन्य के साथ) में आधारित हैं दुनिया भर में परिधि के सदस्य), Tarh Andishan दिखाता है कि वास्तव में परिष्कृत हैकर समूह क्या हो सकता है करने में सक्षम।

एक बुरी तरह से क्षतिग्रस्त कंप्यूटर नेटवर्क से नाराज होने के लिए धन्यवाद स्टक्सनेट वर्म अटैक (द्वारा कथित रूप से बनाया गया अमेरिका और इज़राइल), ईरानी सरकार ने इसे साइबर युद्ध के प्रयासों और तहर एंडिशान के लिए काफी तेज कर दिया— मतलब ‘नवीन आविष्कारों'फ़ारसी में — जन्म हुआ था।

स्वचालित कृमि-जैसे प्रसार प्रणाली, बैकडोर, एसक्यूएल इंजेक्शन के साथ-साथ अन्य उच्च-कैलिबर युक्तियों का उपयोग करके, इस समूह ने बड़ी संख्या में लॉन्च किया है companies ऑपरेशन क्लीवर ’नाम की प्रमुख एजेंसियों, सरकार और सैन्य प्रणालियों और दुनिया भर की निजी कंपनियों पर हमले किए गए।

सिक्योरिटी फर्म Cylance के अनुसार, ऑपरेशन क्लीवर ने 16 देशों को लक्षित किया, और सुझाव दिया कि "ए नई वैश्विक साइबर शक्ति उभरी है; यूएस नेवी के सर्वर, कई प्रमुख वैश्विक कंपनियों, अस्पतालों और विश्वविद्यालयों के पीछे सिस्टम सहित दुनिया के कुछ सबसे महत्वपूर्ण बुनियादी ढांचे से पहले ही समझौता कर लिया है।

पिछले साल, Cylance के संस्थापक स्टुअर्ट McClure एक में कहा गया है TechTimes के साथ साक्षात्कार उस "वे क्रेडिट कार्ड या माइक्रोचिप डिजाइन की तलाश में नहीं हैं, वे दर्जनों नेटवर्क पर अपनी पकड़ को मजबूत कर रहे हैं, अगर अपंग हो जाते हैं, तो अरबों लोगों के जीवन को प्रभावित करेगा ...दो साल पहले ईरानियों ने सऊदी अरामको पर शमून मालवेयर तैनात किया था, जो आज तक एक कॉर्पोरेट नेटवर्क के खिलाफ सबसे विनाशकारी हमला है, अरामको के पीसी के तीन-चौथाई को डिजिटल रूप से नष्ट कर रहा है। ”

हैकर समूह की पहुंच के अधिक घरेलू उदाहरण के रूप में, इस सामूहिक को भी कथित रूप से प्राप्त हुआ है एयरलाइन फाटकों और सुरक्षा प्रणालियों तक पूरी पहुंचयात्री / गेट क्रेडेंशियल्स पर समूह को अंतिम नियंत्रण देना। इन उदाहरणों में से कुछ ही हैं, जो Tarh Andishan (PDF) पर Cylance की रिपोर्ट में दिए गए हैं। रिपोर्ट में दावा किया गया है कि वह अपने निष्कर्षों के बहुमत "दुनिया की भौतिक सुरक्षा के लिए गंभीर जोखिम" के कारण छोड़ दिया गया है। वह समूह अब कथित रूप से पोज देता है।

तेर एंडीशान के उपक्रमों की जटिलता, और भयावह संभावनाएं दृढ़ता से बताती हैं कि यह एक राज्य-प्रायोजित हैकर है। सामूहिक, साथ (अभी तक) कोई स्पष्ट उद्देश्य या महत्वाकांक्षा नहीं है, लेकिन सिस्टम की सबसे सुरक्षित भी समझौता करने की एक भयानक क्षमता के साथ।

यह केवल एक ऊपरी हिस्सा है

हैकर समूहों के लिए ये चार उदाहरण सिर्फ हिमशैल के टिप हैं। से छिपकली दस्ते सेवा APT28नेट उन समूहों से जुड़ा हुआ है, जो सिस्टम से समझौता करना चाहते हैं, चाहे वे राजनीतिक लाभ के लिए हों या केवल लुलज़ के लिए। हालांकि, यह केवल एक रिश्तेदार कुछ है, जो मीडिया में हमारे द्वारा देखे जाने वाले अधिक प्रचारित हमलों के एक अच्छे हिस्से के लिए जिम्मेदार हैं। हम उनके दृष्टिकोण से सहमत हैं या नहीं एक अच्छे हैकर और एक बुरे हैकर के बीच अंतर क्या है? [राय]हर अब, हम समाचारों में साइटों को नीचे ले जाने, शोषण करने के बारे में कुछ सुनते हैं कार्यक्रमों की भीड़, या उच्च सुरक्षा वाले क्षेत्रों में अपना रास्ता चमकाने की धमकी देना जहां वे नहीं होना चाहिए। लेकिन अगर... अधिक पढ़ें , उनकी क्षमताएं कभी-कभी चौंकाने वाली होती हैं, और लगभग हमेशा प्रभावशाली होती हैं। ‘हैकर कल्चर’ कुछ ऐसा नहीं है जो हालांकि दूर जा रहा है, और हम केवल और अधिक देखने की उम्मीद कर सकते हैं भविष्य में इस तरह की गतिविधि, और जैसे-जैसे समय बढ़ता जा रहा है, यह बढ़ता जा रहा है पर।

हम केवल यह कर सकते हैं कि यह किसी भी तरह के नकारात्मक परिणामों को कम से कम रखा जाए।

इस तरह की ऑनलाइन गतिविधि से आप क्या समझते हैं? क्या यह आधुनिक तकनीक का एक अपरिहार्य पहलू है, या यह कुछ ऐसा है जो हम है दबाना

छवि क्रेडिट: अनाम एन ला ओपेरासीन गोया द्वारा Gaelx फ़्लिकर के माध्यम से

रॉब नाइटिंगेल के पास यॉर्क विश्वविद्यालय, यूके से दर्शनशास्त्र में डिग्री है। उन्होंने पांच वर्षों तक सोशल मीडिया मैनेजर और सलाहकार के रूप में काम किया है, जबकि कई देशों में कार्यशालाएं दी हैं। पिछले दो वर्षों के लिए, रोब एक प्रौद्योगिकी लेखक भी रहे हैं, और मेकयूसेफ के सोशल मीडिया मैनेजर और न्यूज़लेटर संपादक हैं। आप आमतौर पर उसे…