विज्ञापन

क्या आपका पासवर्ड सुरक्षित है? हम सभी के बारे में बहुत सारी सलाह सुन चुके हैं कि आपको किस प्रकार के पासवर्ड नहीं लेने चाहिए - और ऐसे कई उपकरण हैं जो दावा करते हैं ऑनलाइन अपने पासवर्ड की सुरक्षा का आकलन करें इन पाँच पासवर्ड स्ट्रेंथ टूल्स के साथ क्रैक टेस्ट के माध्यम से अपना पासवर्ड डालेंहम सभी ने of मैं एक पासवर्ड कैसे क्रैक करता हूं ’का एक उचित हिस्सा पढ़ा है। यह कहना सुरक्षित है कि उनमें से अधिकांश एक जिज्ञासु के बजाय नापाक उद्देश्यों के लिए हैं। पासवर्ड तोड़ रहा है ... अधिक पढ़ें . हालांकि, ये केवल संदिग्ध रूप से सटीक हो सकते हैं। अपने पासवर्ड की सुरक्षा का वास्तव में परीक्षण करने का एकमात्र तरीका उन्हें तोड़ने की कोशिश करना है।

इसलिए आज, हम बस यही करने जा रहे हैं। मैं आपको यह दिखाने जा रहा हूं कि एक उपकरण का उपयोग कैसे करें जो वास्तविक हैकर्स पासवर्ड को क्रैक करने के लिए उपयोग करते हैं, और आपको यह दिखाने के लिए कि इसका उपयोग कैसे करें। और, यदि यह परीक्षण में विफल रहता है, तो मैं आपको दिखाता हूं कि सुरक्षित पासवर्ड कैसे चुनें मर्जी लूट।

हैसकैट सेट करना

हम जिस उपकरण का उपयोग करने जा रहे हैं उसे हैशटैट कहा जाता है। आधिकारिक तौर पर, इसका इरादा है

पासवर्ड की दोबारा प्राप्ति विंडोज के लिए 6 फ्री पासवर्ड रिकवरी टूल अधिक पढ़ें , लेकिन व्यवहार में यह कहना थोड़ा सा है BitTorrent द बीट द ब्लोट! इन हल्के BitTorrent ग्राहकों की कोशिश करोबंदूकें अवैध फ़ाइलों को साझा नहीं करती हैं। लोग अवैध फाइलें साझा करते हैं। या, रुको, यह फिर से कैसे जाता है? मेरे कहने का मतलब यह है कि पायरेसी के लिए बिटटोरेंट को उसकी क्षमता के आधार पर भंग नहीं किया जाना चाहिए। अधिक पढ़ें अनप्लग की गई फ़ाइलों को डाउनलोड करने का इरादा है। व्यवहार में, इसका उपयोग अक्सर हैकर पासवर्ड तोड़ने के लिए करते हैं असुरक्षित सर्वर से चोरी एशले मैडिसन लीक कोई बड़ी बात नहीं? फिर से विचार करनाऑनलाइन डेटिंग साइट एशले मैडिसन (मुख्य रूप से धोखाधड़ी करने वाले पति पर लक्षित) को हैक कर लिया गया है। हालाँकि, यह प्रेस में चित्रित किए जाने की तुलना में कहीं अधिक गंभीर मुद्दा है, उपयोगकर्ता सुरक्षा के लिए काफी निहितार्थ हैं। अधिक पढ़ें . साइड इफेक्ट के रूप में, यह पासवर्ड सुरक्षा का परीक्षण करने का एक बहुत शक्तिशाली तरीका है।नोट: यह ट्यूटोरियल विंडोज के लिए है। लिनक्स पर आप में से कौन लोग आरंभ करने के लिए नीचे दिए गए वीडियो की जांच कर सकते हैं।

आप से Hashcat प्राप्त कर सकते हैं hashcat.net वेब पृष्ठ। डाउनलोड करें और इसे अपने डाउनलोड फ़ोल्डर में अनज़िप करें। अगला, हमें उपकरण के लिए कुछ सहायक डेटा प्राप्त करने की आवश्यकता होगी। हम एक शब्द-सूची का अधिग्रहण करने जा रहे हैं, जो मूल रूप से पासवर्ड का एक विशाल डेटाबेस है, जिसे टूल शुरुआती बिंदु के रूप में उपयोग कर सकता है, विशेष रूप से rockyou.txt डेटा सेट। इसे डाउनलोड करें, और इसे Hashcat फ़ोल्डर में चिपका दें। सुनिश्चित करें कि इसका नाम sure rockyou.txt ’है

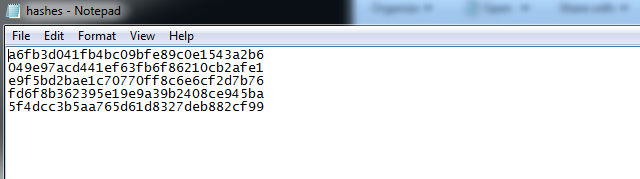

अब हमें हैश जनरेट करने के लिए एक रास्ते की आवश्यकता होगी। हम उपयोग कर रहे हैं WinMD5, जो एक हल्का फ्रीवेयर उपकरण है जो विशिष्ट फ़ाइलों को हैश करता है। इसे डाउनलोड करें, इसे अनज़िप करें और इसे हैशट डायरेक्टरी में छोड़ दें। हम दो नई पाठ फ़ाइलें बनाने जा रहे हैं: hashes.txt, और password.txt। दोनों को हैशटैग डायरेक्टरी में रखें।

बस! हो गया।

हैकर युद्धों का एक जनवादी इतिहास

इससे पहले कि हम वास्तव में इस एप्लिकेशन का उपयोग करें, इस बारे में थोड़ी बात करें कि पासवर्ड वास्तव में कैसे टूटे, और हम इस बिंदु पर कैसे पहुंचे।

कंप्यूटर विज्ञान के धुंधले इतिहास में वापस, यह वेबसाइटों के लिए सादा पाठ में उपयोगकर्ता पासवर्ड को संग्रहीत करने के लिए मानक अभ्यास था। ऐसा लगता है जैसे यह समझ में आता है। आपको सत्यापित करना होगा कि उपयोगकर्ता ने सही पासवर्ड भेजा है। इसका एक स्पष्ट तरीका यह है कि पासवर्ड की एक प्रति को थोड़ी सी फ़ाइल में कहीं रखें, और सूची के विरुद्ध उपयोगकर्ता के प्रस्तुत पासवर्ड की जाँच करें। आसान।

यह एक बहुत बड़ी आपदा थी। हैकर्स कुछ कुटिल रणनीति (जैसे) के माध्यम से सर्वर तक पहुंच प्राप्त करेंगे विनम्रता से पूछ रहा हूं), पासवर्ड सूची चोरी करें, लॉग इन करें और सभी के पैसे चोरी करें। जैसा कि सुरक्षा शोधकर्ताओं ने खुद को उस आपदा के मलबे से उठाया था, यह स्पष्ट था कि हमें कुछ अलग करने की जरूरत है। समाधान हैशिंग था।

परिचित नहीं उन लोगों के लिए, एक हैश फंकशन क्या यह सब MD5 हैश सामान वास्तव में मतलब है [प्रौद्योगिकी समझाया]यहां एमडी 5, हैशिंग और कंप्यूटर और क्रिप्टोग्राफी का एक छोटा सा अवलोकन है। अधिक पढ़ें कोड का एक टुकड़ा होता है जो सूचना का एक टुकड़ा लेता है और इसे गणितीय रूप से गिब्बरिश के एक निश्चित लंबाई के टुकड़े में स्क्रैम्बल करता है। इसे 'हैशिंग' डेटा कहा जाता है। उनके बारे में क्या अच्छा है कि वे केवल एक ही दिशा में जाते हैं। जानकारी का एक टुकड़ा लेना और उसकी अनूठी हैश का पता लगाना बहुत आसान है। हैश लेना और उसे उत्पन्न करने वाली जानकारी का एक टुकड़ा खोजना बहुत कठिन है। वास्तव में, यदि आप एक यादृच्छिक पासवर्ड का उपयोग करते हैं, तो आपको इसे करने के लिए हर संभव संयोजन का प्रयास करना होगा, जो कि कम या ज्यादा असंभव है।

घर पर आपके साथ आने वाले लोग यह देख सकते हैं कि हैश के पास पासवर्ड अनुप्रयोगों के लिए कुछ बहुत उपयोगी गुण हैं। अब, पासवर्ड को संग्रहीत करने के बजाय, आप पासवर्ड के हैश को स्टोर कर सकते हैं। जब आप किसी पासवर्ड को सत्यापित करना चाहते हैं, तो आपके पास यह हैश, मूल को हटा दें, और इसे हैश की सूची के खिलाफ जांचें। हैश फ़ंक्शन सभी एक ही परिणाम प्रदान करते हैं, इसलिए आप अभी भी सत्यापित कर सकते हैं कि उन्होंने सही पासवर्ड सबमिट किया है। महत्वपूर्ण रूप से, वास्तविक प्लेटेक्स्ट पासवर्ड कभी भी सर्वर पर संग्रहीत नहीं होते हैं। इसलिए, जब हैकर्स सर्वर को तोड़ते हैं, तो वे किसी भी पासवर्ड को नहीं चुरा सकते हैं - केवल बेकार हैश। यह यथोचित काम करता है।

इस पर हैकर्स की प्रतिक्रिया काफी समय और ऊर्जा खर्च करने के लिए थी वास्तव में हैश को उल्टा करने के लिए चतुर तरीके Ophcrack - लगभग किसी भी विंडोज पासवर्ड को क्रैक करने के लिए एक पासवर्ड हैक टूलविंडोज पासवर्ड को हैक करने के लिए किसी भी तरह के पासवर्ड हैक टूल का उपयोग करने के कई अलग-अलग कारण हैं। अधिक पढ़ें .

हशकट कैसे काम करता है

हम इसके लिए कई रणनीतियों का उपयोग कर सकते हैं। सबसे मजबूत में से एक हैशटैट का उपयोग करता है, जो यह नोटिस करता है कि उपयोगकर्ता बहुत कल्पनाशील नहीं हैं और उसी तरह के पासवर्ड चुनने के लिए करते हैं।

उदाहरण के लिए, अधिकांश पासवर्डों में एक या दो अंग्रेजी शब्द, संख्याओं के एक जोड़े और कुछ "लेट-स्पीक" अक्षर प्रतिस्थापन या यादृच्छिक पूंजीकरण शामिल हैं। उठाए गए शब्दों में से, कुछ दूसरों की तुलना में अधिक संभावना हैं: ’पासवर्ड, 'सेवा का नाम, आपका उपयोगकर्ता नाम, और' हैलो 'सभी लोकप्रिय हैं। Ditto लोकप्रिय पालतू नाम, और वर्तमान वर्ष।

यह जानकर, आप विभिन्न प्रशंसनीय अनुमान लगाने शुरू कर सकते हैं कि विभिन्न उपयोगकर्ताओं ने क्या चुना है। जो (अंततः) आपको सही ढंग से अनुमान लगाने, हैश को तोड़ने और उनके लॉगिन तक पहुंचने की अनुमति देनी चाहिए साख। यह एक निराशाजनक रणनीति की तरह लगता है, लेकिन याद रखें कि कंप्यूटर हास्यास्पद तेजी से हैं। एक आधुनिक कंप्यूटर प्रति सेकंड लाखों अनुमान लगा सकता है।

आज हम यही कर रहे हैं। हम यह दिखावा कर रहे हैं कि आपके पासवर्ड एक दुर्भावनापूर्ण हैकर के हाथों में हैश सूची में हैं, और उसी हैश-क्रैकिंग टूल को चला रहे हैं जो हैकर्स उन पर उपयोग करते हैं। इसे अपनी ऑनलाइन सुरक्षा के लिए एक फायर ड्रिल के रूप में सोचें। चलो यह कैसे जाता है देखते हैं!

कैसे करें हस्कट का इस्तेमाल

सबसे पहले, हमें हैश जनरेट करना होगा। WinMD5 खोलें, और आपकी .t password.txt ’फ़ाइल (नोटपैड में)। अपना एक पासवर्ड दर्ज करें (सिर्फ एक)। फ़ाइल सहेजें। WinMD5 का उपयोग करके इसे खोलें। आपको फ़ाइल का हैश वाला एक छोटा सा बॉक्स दिखाई देगा। अपनी hes hashes.txt ’फ़ाइल में कॉपी करें, और इसे सहेजें। इसे दोहराएं, प्रत्येक फ़ाइल को .t hashes.txt ’फ़ाइल में एक नई लाइन में जोड़ें, जब तक कि आप उस हर पासवर्ड के लिए एक हैश न कर लें जो आप नियमित रूप से उपयोग करते हैं। फिर, केवल मनोरंजन के लिए, अंतिम पंक्ति के रूप में शब्द 'पासवर्ड' के लिए हैश में रखें।

यहाँ यह ध्यान देने योग्य है कि MD5 पासवर्ड हैश के भंडारण के लिए बहुत अच्छा प्रारूप नहीं है - यह गणना करने के लिए काफी तेज़ है, जिससे जानवर अधिक व्यवहार्य हो जाते हैं। चूंकि हम विनाशकारी परीक्षण कर रहे हैं, यह वास्तव में हमारे लिए एक प्लस है। एक वास्तविक पासवर्ड लीक में हमारे पासवर्ड को क्रिप्ट या कुछ अन्य सुरक्षित हैश फ़ंक्शन के साथ हैश किया जाएगा, जो परीक्षण के लिए धीमी हैं। एमडी 5 का उपयोग करके, हम वास्तव में उपलब्ध समस्या की तुलना में बहुत अधिक प्रसंस्करण शक्ति और समय को फेंकने का अनुकरण कर सकते हैं।

इसके बाद, सुनिश्चित करें कि 'hashes.txt' फ़ाइल सहेज ली गई है, और Windows PowerShell को लाएं। Hashcat फ़ोल्डर में नेविगेट करें (सीडी .. एक स्तर ऊपर जाता है, ls वर्तमान फ़ाइलों को सूचीबद्ध करता है, और सीडी [फ़ाइल नाम] वर्तमान निर्देशिका में एक फ़ोल्डर में प्रवेश करता है)। अब टाइप करें ./hashcat-cli32.exe -hash-type = 0 –attack-mode = 8 hashes.txt rockyou.txt.

यह कमांड मूल रूप से कहती है, “हैशकट एप्लिकेशन को चलाएं एमडी 5 हैश पर काम करने के लिए इसे सेट करें, और "राजकुमार मोड" हमले का उपयोग करें (जो सूची में शब्दों पर भिन्नता बनाने के लिए विभिन्न रणनीतियों का उपयोग करता है)। 'Hashes.txt' फ़ाइल में प्रविष्टियाँ तोड़ने का प्रयास करें, और शब्दकोश के रूप में 'rockyou.txt' फ़ाइल का उपयोग करें।

हिट दर्ज करें, और EULA को स्वीकार करें (जो मूल रूप से कहता है "मैं पिंकी की कसम खाता हूं कि मैंने इस के साथ कुछ भी हैक नहीं किया है"), और फिर इसे चलने दें। पासवर्ड के लिए हैश को एक या दो सेकंड में पॉप अप करना चाहिए। उसके बाद, यह सिर्फ इंतजार करने का सवाल है। कमजोर पासवर्ड एक तेज, आधुनिक सीपीयू पर मिनटों में बदल जाएगा। सामान्य पासवर्ड एक या दो दिन में कुछ घंटों में पॉप अप हो जाएंगे। मजबूत पासवर्ड बहुत लंबा समय ले सकते हैं। मेरा एक पुराना पासवर्ड दस मिनट के भीतर टूट गया।

आप इस दौड़ को तब तक के लिए छोड़ सकते हैं जब तक आपका मन करे। जब आप काम पर हों तो मैं कम से कम रात भर, या आपके पीसी पर सुझाव देता हूं। यदि आप इसे 24 घंटे करते हैं, तो आपका पासवर्ड संभवतः अधिकांश अनुप्रयोगों के लिए पर्याप्त मजबूत है - हालांकि यह कोई गारंटी नहीं है। हैकर्स लंबे समय तक इन हमलों को चलाने के लिए तैयार हो सकते हैं, या एक बेहतर वर्डलिस्ट तक पहुंच सकते हैं। यदि आपकी पासवर्ड सुरक्षा के बारे में संदेह है, तो बेहतर करें।

मेरा पासवर्ड टूट गया था: अब क्या?

संभावना से अधिक, आपके कुछ पासवर्ड होल्ड नहीं हुए हैं। तो आप उन्हें बदलने के लिए मजबूत पासवर्ड कैसे बना सकते हैं? जैसा कि यह पता चला है, वास्तव में एक मजबूत तकनीक (xkcd द्वारा लोकप्रिय) पास-वाक्यांश हैं। एक निकटतम पुस्तक खोलें, एक यादृच्छिक पृष्ठ पर फ्लिप करें, और अपनी उंगली को एक पृष्ठ पर डालें। निकटतम संज्ञा, क्रिया, विशेषण या क्रिया विशेषण लें और इसे याद रखें। जब आपके पास चार या पाँच होते हैं, तो उन्हें बिना किसी रिक्त स्थान, संख्याओं, या पूंजीकरण के साथ मिलाएं। "Correcthorsebatterystaple" का उपयोग न करें। यह दुर्भाग्य से एक पासवर्ड के रूप में लोकप्रिय हो गया है, और कई वर्डलिस्ट में शामिल है।

एक उदाहरण पासवर्ड जो मैंने अभी-अभी एक साइंस फिक्शन एंथोलॉजी से उत्पन्न किया है, जो मेरी कॉफी टेबल पर बैठा था, वह है "लीनोर्सोमेर्टिसैनशर्मलिंग्लिंग" (इस एक का उपयोग न करें, या तो)। अक्षरों और संख्याओं की मनमानी स्ट्रिंग की तुलना में यह याद रखना बहुत आसान है, और शायद अधिक सुरक्षित है। देशी अंग्रेजी बोलने वालों की लगभग 20,000 शब्दों की एक कामकाजी शब्दावली है। नतीजतन, पाँच बेतरतीब ढंग से चुने गए सामान्य शब्दों के अनुक्रम के लिए, 20,000 ^ 5, या तीन सेक्स्टिलियन संभव संयोजनों के बारे में हैं। यह किसी भी मौजूदा ब्रूट बल हमले की समझ से परे है।

इसके विपरीत, चरित्र के संदर्भ में एक बेतरतीब ढंग से चुने गए आठ-वर्ण पासवर्ड को संश्लेषित किया जाएगा, जिसमें ऊपरी मामले, निचले मामले, संख्या, वर्ण और रिक्त स्थान सहित लगभग 80 संभावनाएं हैं। 80 ^ 8 केवल एक क्वाड्रिलियन है। यह अभी भी बड़ा लगता है, लेकिन इसे तोड़ना वास्तव में संभावना के दायरे में है। दस हाई-एंड डेस्कटॉप कंप्यूटर (जिनमें से प्रत्येक लगभग दस मिलियन हैश प्रति सेकंड कर सकता है) को देखते हुए, कि कुछ ही महीनों में क्रूरता से मजबूर किया जा सकता है - और सुरक्षा पूरी तरह से अलग हो जाती है अगर यह वास्तव में नहीं है यादृच्छिक। यह याद रखना बहुत कठिन है।

एक अन्य विकल्प एक पासवर्ड मैनेजर का उपयोग करना है, जो मक्खी पर आपके लिए सुरक्षित पासवर्ड उत्पन्न कर सकता है, जिसमें से सभी को सिंगल मास्टर पासवर्ड का उपयोग करके 'अनलॉक' किया जा सकता है। आपको अभी भी एक बहुत अच्छा मास्टर पासवर्ड चुनना होगा (और यदि आप इसे भूल जाते हैं, तो आप मुसीबत में हैं) - लेकिन अगर आपका पासवर्ड हैश एक वेबसाइट उल्लंघन में लीक हो गया है, तो आपके पास सुरक्षा की एक मजबूत अतिरिक्त परत है।

निरंतर सतर्कता

अच्छा पासवर्ड सुरक्षा बहुत कठिन नहीं है, लेकिन इससे आपको समस्या के बारे में पता होना चाहिए, और सुरक्षित रहने के लिए कदम उठाने होंगे। इस तरह का विनाशकारी परीक्षण एक अच्छा वेकअप कॉल हो सकता है। बौद्धिक रूप से यह जानना एक बात है, कि आपका पासवर्ड असुरक्षित हो सकता है। यह वास्तव में कुछ मिनटों के बाद इसे हैसकैट से बाहर देखना है।

आपके पासवर्ड कैसे बने? हमें टिप्पणियों में बताएं!

दक्षिण पश्चिम में स्थित एक लेखक और पत्रकार, आंद्रे को 50 डिग्री सेल्सियस तक कार्यात्मक रहने की गारंटी है, और बारह फीट की गहराई तक जलरोधी है।