हो सकता है कि आपने "स्क्रीन हैकिंग" शब्द पहले सुना हो, लेकिन आप निश्चित नहीं हैं कि इसका क्या अर्थ है। स्क्रीन हैकिंग या टच स्क्रीन हैकिंग एक प्रकार का साइबर हमला है जिसमें किसी की अनुमति के बिना किसी के स्मार्टफोन या कंप्यूटर टचस्क्रीन को नियंत्रित करना शामिल है।

आपकी टचस्क्रीन को नियंत्रित करके, हमलावर विभिन्न दुर्भावनापूर्ण कार्य कर सकते हैं। साइबर हमलावर इसका उपयोग संवेदनशील जानकारी जैसे पासवर्ड और उपयोगकर्ता नाम तक पहुंच प्राप्त करने के लिए भी कर सकते हैं।

तो स्क्रीन हैकिंग में क्या शामिल है? और सबसे अहम बात यह है कि आप इससे खुद को कैसे बचा सकते हैं?

लॉक स्क्रीन हैकिंग क्या है?

स्क्रीन हैकिंग आमतौर पर डिवाइस के टचस्क्रीन का फायदा उठाकर की जाती है। हमलावर स्क्रीन को दूरस्थ रूप से एक्सेस करने में सक्षम हो सकते हैं, या वे भौतिक रूप से इसके साथ बातचीत कर सकते हैं और हार्डवेयर या सॉफ़्टवेयर में कमजोरियों का फायदा उठा सकते हैं। इसका लाभ उठाकर किया जाता है

विद्युत चुम्बकीय हस्तक्षेप (ईएमआई), वह प्रक्रिया जिसके द्वारा विद्युत संकेतों का पता लगाया जा सकता है और उनमें हेरफेर किया जा सकता है। चूंकि टचस्क्रीन उपकरणों में विभिन्न प्रकार के विद्युत संकेत होते हैं, यह उन्हें ईएमआई के प्रति संवेदनशील बनाता है। स्क्रीन हैकिंग में डिवाइस के ऑपरेटिंग सिस्टम या हार्डवेयर डिज़ाइन की खामियों का फायदा उठाना भी शामिल हो सकता है।EMI का उपयोग करके, हैकर दूर से ही डिवाइस के टचस्क्रीन में झूठे स्पर्श बिंदुओं को स्थापित कर सकते हैं और डिवाइस को वास्तव में छुए बिना नियंत्रित कर सकते हैं।

एक बार जब हैकर्स आपकी स्क्रीन तक पहुंच प्राप्त कर लेते हैं, तो वे आपके लॉक स्क्रीन पासवर्ड को बदलने, संवेदनशील डेटा तक पहुंचने, मैलवेयर इंस्टॉल करने और अन्य जैसी कई दुर्भावनापूर्ण गतिविधियां कर सकते हैं।

घोस्ट टच क्या है?

घोस्ट टच, जिसे स्क्रीन टैपिंग या फैंटम टच भी कहा जाता है, एक प्रकार की टच स्क्रीन हैकिंग है जिसमें शामिल है किसी अन्य डिवाइस की गतिविधि को नियंत्रित करने के लिए एक छोटे उपकरण (जैसे स्मार्टफोन, टैबलेट या लैपटॉप) का उपयोग करना स्क्रीन। यह तब होता है जब कोई हैकर टचस्क्रीन पर झूठी उंगली या वस्तु का अनुकरण करने के लिए ईएमआई का उपयोग करता है और बिना भौतिक संपर्क के इसे नियंत्रित कर सकता है। टच स्क्रीन की गतिविधियों को नियंत्रित करके, हैकर्स अपनी उपस्थिति का कोई भौतिक निशान छोड़े बिना पासवर्ड और व्यक्तिगत डेटा जैसी संवेदनशील जानकारी तक पहुंच सकते हैं। घोस्ट टच का उपयोग हैकर के हमलों को आरंभ करने के लिए भी किया जा सकता है, जैसे कि मालिक की जानकारी के बिना खरीदारी करना या वित्तीय खातों तक पहुंच बनाना।

घोस्ट टच की समस्या हमेशा हैकर्स के कारण नहीं होती है, लेकिन दुर्भावनापूर्ण गतिविधि का संकेत हो सकता है।

स्क्रीन हैकिंग कैसे की जाती है?

टचस्क्रीन हैकिंग को सफलतापूर्वक संचालित करने के लिए साइबर हमलावरों द्वारा उठाए जाने वाले कदम यहां दिए गए हैं।

चरण 1: एक उपयुक्त स्थान की तलाश करें

हैकर्स एक सार्वजनिक स्थान की खोज करेंगे जहां उनके पास डिवाइस की स्क्रीन तक पहुंच हो। यह एयरपोर्ट लाउंज, कॉफी शॉप, लाइब्रेरी या ट्रेन में भी हो सकता है। ऐसी जगहों पर, वे उन उपकरणों की टच स्क्रीन तक पहुँचने के लिए ईएमआई का उपयोग करने में सक्षम होते हैं जिन्हें टेबल पर रखा जाता है और उनकी स्क्रीन टेबल की ओर होती है।

चरण 2: ईएमआई उपकरण स्थापित करें

एक बार जब हैकर को उपयुक्त स्थान मिल जाता है, तो वे अपने ईएमआई उपकरण स्थापित कर लेते हैं। इसमें एक एंटीना और एम्पलीफायर होता है, जो चुंबकीय संकेत बनाता है जिसका उपयोग टचस्क्रीन डिवाइस के विद्युत चुम्बकीय क्षेत्र में हस्तक्षेप करने के लिए किया जा सकता है।

चरण 3: विद्युत चुम्बकीय सिग्नल भेजें

हैकर तब टचस्क्रीन के संकेतों में हस्तक्षेप करने और उस पर नियंत्रण पाने के लिए स्क्रीन पर झूठे स्पर्श उत्पन्न करने के लिए विशिष्ट आवृत्तियों पर विद्युत चुम्बकीय तरंगें भेजता है। हमलावर स्पर्श घटनाओं के रूप में घटनाओं को दर्ज करने के लिए टचस्क्रीन के इलेक्ट्रोड में विद्युत चुम्बकीय आवेगों को इंजेक्ट कर सकते हैं।

चरण 4: डिवाइस तक पहुंचें

एक बार जब हैकर ने डिवाइस के विद्युत चुम्बकीय क्षेत्र पर कब्जा कर लिया और हस्तक्षेप किया, तो वे उस तक पहुंच प्राप्त कर सकते हैं और नियंत्रण कर सकते हैं। यह उन्हें विभिन्न दुर्भावनापूर्ण गतिविधियों को करने की अनुमति देता है।

स्क्रीन हैकिंग का उपयोग कर हमलावर क्या कर सकते हैं?

स्क्रीन हैकर डिवाइस पर कई तरह की दुर्भावनापूर्ण गतिविधियां कर सकते हैं, जैसे:

- कॉल प्राप्त करें या करें: कॉल करने या इनकमिंग कॉल प्राप्त करने के लिए हैकर्स डिवाइस की फोनबुक और डायल नंबरों तक पहुंच सकते हैं।

- कीबोर्ड का उपयोग करके दुर्भावनापूर्ण वेबसाइट लॉन्च करें: हैकर एक दुर्भावनापूर्ण वेबसाइट या वेब पेज लॉन्च कर सकता है और फिर कीबोर्ड पर कमांड टाइप कर सकता है।

- मैलवेयर इंस्टॉल करें: घुसपैठिए उपयोगकर्ता की जानकारी के बिना डिवाइस पर मैलवेयर इंस्टॉल कर सकते हैं, जिससे वे गोपनीय डेटा तक पहुंच प्राप्त कर सकते हैं।

- अवरोधन संदेश: साइबर हमलावर स्क्रीन हैकिंग का उपयोग डिवाइस से संदेशों को इंटरसेप्ट करने, पढ़ने, लिखने और हटाने के लिए कर सकता है।

- संपर्क जानकारी तक पहुँचें: हमलावर ईमेल पते और फोन नंबर सहित डिवाइस के संपर्कों तक भी पहुंच प्राप्त कर सकते हैं।

- सोशल मीडिया खातों तक पहुंचें: स्क्रीन हैकर उपयोगकर्ता के सोशल मीडिया खातों तक पहुंच सकते हैं और संदेश या दुर्भावनापूर्ण लिंक पोस्ट कर सकते हैं।

स्क्रीन हैकिंग के संकेत क्या हैं?

स्क्रीन हैकिंग के शुरूआती दौर में इसका पता लगाना मुश्किल है क्योंकि हैकर कोई भौतिक सबूत नहीं छोड़ता है। हालाँकि, कुछ चेतावनी संकेत हैं जिन्हें आप देख सकते हैं यदि आपको संदेह है कि आपका डिवाइस हैक कर लिया गया है।

उदाहरण के लिए, एक नया उपकरण सेट करते समय, उपयोगकर्ता आमतौर पर अपनी प्राथमिकताएं और सेटिंग्स सहेजते हैं। यदि आप इन सेटिंग्स में कोई बदलाव देखते हैं, तो यह संकेत दे सकता है कि आपका डिवाइस हैक कर लिया गया है। इसी तरह, यदि आप कोई असामान्य संदेश या कॉल देखते हैं, तो संभव है कि किसी हैकर ने आपके डिवाइस को एक्सेस कर लिया हो।

डिवाइस को नियंत्रित करने के लिए स्क्रीन हैकर बड़ी मात्रा में डेटा का उपयोग कर सकते हैं। यदि आप असामान्य रूप से उच्च डेटा उपयोग देखते हैं, तो हो सकता है कि कुछ दुर्भावनापूर्ण चल रहा हो।

और अगर आपका डिवाइस किसी ऐसे ब्लूटूथ डिवाइस से जुड़ा है जिसे आप नहीं पहचानते हैं, तो यह भी स्क्रीन हैकिंग का संकेत हो सकता है।

स्क्रीन हैकिंग से खुद को कैसे बचाएं

स्क्रीन हैकिंग के खतरों को देखते हुए, यह महत्वपूर्ण है कि आप खुद को और अपने डिवाइस को ऐसे हमलों से बचाने के लिए कदम उठाएं। यहां कुछ टिप्स दिए गए हैं जो मदद कर सकते हैं।

एक सुरक्षित अनलॉकिंग विधि का प्रयोग करें

अपने डिवाइस को स्क्रीन हैकिंग के हमलों से बचाने का सबसे प्रभावी तरीका एक सुरक्षित अनलॉकिंग पद्धति का उपयोग करना है। अगर आपका फोन सपोर्ट करता है बायोमेट्रिक प्रमाणीकरण जैसे फ़िंगरप्रिंट या चेहरे की पहचान, सुनिश्चित करें कि आप पैटर्न या पिन के बजाय उसका उपयोग करते हैं।

दो-कारक प्रमाणीकरण सक्षम करें

दो-कारक प्रमाणीकरण (2FA) आपके डिवाइस के लिए सुरक्षा की एक अतिरिक्त परत है, जिसके लिए आपको अपने पासवर्ड के अलावा अपने डिवाइस या फोन नंबर पर भेजे गए कोड को दर्ज करने की आवश्यकता होती है। 2FA सुनिश्चित करता है कि अगर किसी के पास आपका पासवर्ड है, तो भी वे अतिरिक्त कोड के बिना एक्सेस प्राप्त नहीं कर पाएंगे।

सार्वजनिक स्थानों में सावधान रहें

सार्वजनिक स्थानों पर अपने डिवाइस का उपयोग करते समय, यह सुनिश्चित करने के लिए अतिरिक्त सावधानी बरतें कि आपके डिवाइस की स्क्रीन उजागर न हो। अपने फ़ोन को अकेला छोड़ने से बचें और जब आप उसका उपयोग नहीं कर रहे हों तो उसे नज़रों से दूर रखें।

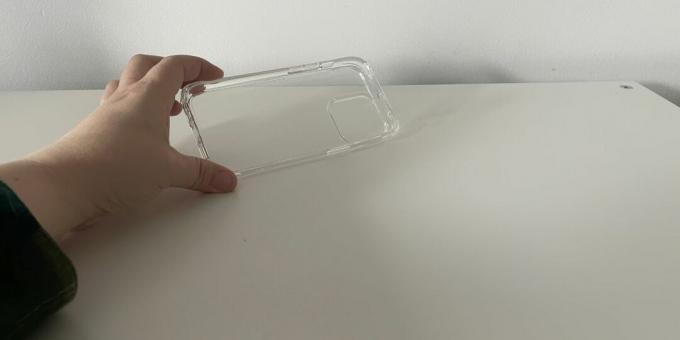

गैर-चुंबकीय मामलों का प्रयोग करें

सार्वजनिक रूप से स्मार्टफोन, लैपटॉप या टैबलेट का उपयोग करते समय, गैर-चुंबकीय मामले में निवेश करने पर विचार करें। यह आपके डिवाइस को दुर्भावनापूर्ण अभिनेताओं से बचाने में मदद कर सकता है जो स्क्रीन हैकिंग के माध्यम से पहुंच प्राप्त करने का प्रयास कर रहे हैं।

लॉक स्क्रीन हैकिंग से सावधान रहें

लॉक स्क्रीन हैकिंग विनाशकारी हो सकती है, इसलिए यह महत्वपूर्ण है कि आप अपनी सुरक्षा के लिए कदम उठाएं। यह आवश्यक है कि आप एक सुरक्षित अनलॉकिंग विधि का उपयोग करें, दो-कारक प्रमाणीकरण सक्षम करें, सार्वजनिक स्थानों पर अतिरिक्त देखभाल करें और अपने उपकरणों के लिए गैर-चुंबकीय मामलों में निवेश करें। इन युक्तियों का पालन करके, आप सुनिश्चित कर सकते हैं कि स्क्रीन हैकिंग कोई समस्या नहीं होगी।