विज्ञापन

SSH आपके कंप्यूटर तक दूरस्थ पहुँच प्राप्त करने का एक शानदार तरीका है। एफ़टीपी के समान, आप ओवर कनेक्ट कर सकते हैं एसएसएच एफ़टीपी SSH क्या है और यह FTP से कैसे भिन्न है [तकनीक की व्याख्या] अधिक पढ़ें अपने पसंदीदा के साथ फ़ाइल सर्वर तक सुरक्षित पहुंच प्राप्त करने के लिए एफ़टीपी क्लाइंट फाइलज़िला के साथ आपकी सभी साइटों पर मास्टर एफ़टीपी फ़ाइल स्थानांतरणबड़ी संख्या में पुराने फ़ाइल स्थानांतरण के समय FTP क्लाइंट को हिचकी आई। ऐप्स ने सामान्य टाइमआउट का अनुभव किया जिसकी आप उम्मीद करेंगे जब कंप्यूटर 15 से... अधिक पढ़ें , दूरस्थ फ़ाइलों को जल्दी से एक्सेस करना, या यहां तक कि अपने कंप्यूटर पर नेटवर्क डिस्क को माउंट करना। लेकिन दूरस्थ फ़ाइल एक्सेस की तुलना में SSH के लिए और भी बहुत कुछ है। टर्मिनल में SSH से अधिक लॉग इन करना (या उपयोग करना पुट्टी विंडोज़ पर) आपको रिमोट शेल एक्सेस देता है (आखिरकार, एसएसएच सिक्योर शेल के लिए छोटा है)। इस तरह मैं अपने मीडिया सर्वर को दूर से प्रबंधित करता हूं।

SSH आपके कंप्यूटर तक दूरस्थ पहुँच प्राप्त करने का एक शानदार तरीका है। एफ़टीपी के समान, आप ओवर कनेक्ट कर सकते हैं एसएसएच एफ़टीपी SSH क्या है और यह FTP से कैसे भिन्न है [तकनीक की व्याख्या] अधिक पढ़ें अपने पसंदीदा के साथ फ़ाइल सर्वर तक सुरक्षित पहुंच प्राप्त करने के लिए एफ़टीपी क्लाइंट फाइलज़िला के साथ आपकी सभी साइटों पर मास्टर एफ़टीपी फ़ाइल स्थानांतरणबड़ी संख्या में पुराने फ़ाइल स्थानांतरण के समय FTP क्लाइंट को हिचकी आई। ऐप्स ने सामान्य टाइमआउट का अनुभव किया जिसकी आप उम्मीद करेंगे जब कंप्यूटर 15 से... अधिक पढ़ें , दूरस्थ फ़ाइलों को जल्दी से एक्सेस करना, या यहां तक कि अपने कंप्यूटर पर नेटवर्क डिस्क को माउंट करना। लेकिन दूरस्थ फ़ाइल एक्सेस की तुलना में SSH के लिए और भी बहुत कुछ है। टर्मिनल में SSH से अधिक लॉग इन करना (या उपयोग करना पुट्टी विंडोज़ पर) आपको रिमोट शेल एक्सेस देता है (आखिरकार, एसएसएच सिक्योर शेल के लिए छोटा है)। इस तरह मैं अपने मीडिया सर्वर को दूर से प्रबंधित करता हूं।

जब आप बंदरगाहों को खोलें पोर्ट फ़ॉरवर्डिंग क्या है और यह मेरी कैसे मदद कर सकता है? [मेकयूसेऑफ बताते हैं] क्या आप अंदर से थोड़ा रोते हैं जब कोई आपको बताता है कि पोर्ट फ़ॉरवर्डिंग समस्या है और इसलिए आपका चमकदार नया ऐप काम नहीं करेगा? आपका Xbox आपको गेम खेलने नहीं देगा, आपके टोरेंट डाउनलोड मना कर देंगे... अधिक पढ़ें अपने राउटर पर (पोर्ट 22 सटीक होने के लिए) आप अपने SSH सर्वर को न केवल अपने स्थानीय नेटवर्क से, बल्कि दुनिया में कहीं से भी एक्सेस कर सकते हैं।

हालाँकि, आप प्रमाणीकरण के लिए कमजोर पासवर्ड का उपयोग करने का जोखिम नहीं उठाना चाहते हैं। यदि किसी को आपके कंप्यूटर तक SSH के माध्यम से पहुँच प्राप्त होती है, तो वे पूर्ण शेल पहुँच प्राप्त कर लेते हैं। बस स्पष्ट होने के लिए, ऐसा कुछ नहीं है जो हम चाहते हैं। सौभाग्य से, कुंजी-आधारित प्रमाणीकरण का उपयोग करके और अपने सर्वर पर पासवर्ड प्रमाणीकरण को पूरी तरह से अक्षम करके अपने वैश्विक एसएसएच सर्वर को बहुत सुरक्षित तरीके से स्थापित करना बहुत आसान है।

क्या यह मेरे लिए है?

व्यक्तिगत सुरक्षा के साथ शिथिल होना आकर्षक है। यदि आप निजी साधनों के लिए सर्वर का उपयोग कर रहे हैं, तो आप सोच सकते हैं कि लोग आपके सर्वर के बारे में नहीं जानते हैं और इसलिए इसे हैक करने का प्रयास नहीं करेंगे - अस्पष्टता के माध्यम से सुरक्षा. वह होगा a बहुत गलत धारणा। क्योंकि (अधिकांश) एसएसएच यातायात पोर्ट 22 पर प्रसारित होता है, हमलावर नियमित रूप से यादृच्छिक आईपी पते पर पोर्ट 22 की दृश्यता की जांच करते हैं, इसके बाद एक क्रूर बल हमला होता है। यह उन तरीकों में से एक है, जिनमें बॉटनेट को उपयोग के लिए बनाया जाता है डीडीओएस हमले डीडीओएस अटैक क्या है? [मेकयूसेऑफ बताते हैं]जब भी साइबर-सक्रियता अपने सिर को ऊपर उठाती है, तो DDoS शब्द अतीत की सीटी बजाता है। इस तरह के हमले कई कारणों से अंतरराष्ट्रीय सुर्खियां बटोरते हैं। उन डीडीओएस हमलों को शुरू करने वाले मुद्दे अक्सर विवादास्पद या अत्यधिक होते हैं ... अधिक पढ़ें .

एक लंबी कहानी को छोटा करने के लिए: यदि आप अपने SSH सर्वर को इंटरनेट पर प्रसारित करते हैं (यानी फॉरवर्ड पोर्ट 22), तो हाँ, यह आपके लिए है।

कुंजी-आधारित SSH लॉग-इन का विचार

कुंजी-आधारित SSH लॉगिन के विचार पर निर्भर करते हैं सार्वजनिक कुंजी क्रिप्टोग्राफी. पेचीदगियों को समझाने के लिए हमें बहुत दूर ले जाएगा, लेकिन हम पर्दे के पीछे क्या हो रहा है, इसकी एक सरल तस्वीर पेश करने की कोशिश करेंगे।

नीचे दी गई प्रक्रिया में, आपका क्लाइंट कंप्यूटर दो कुंजी उत्पन्न करता है: एक सार्वजनिक कुंजी और एक निजी कुंजी। सामान्य विचार यह है कि आप सार्वजनिक कुंजी के साथ डेटा एन्क्रिप्ट कर सकते हैं, लेकिन इसे केवल निजी कुंजी से डिक्रिप्ट कर सकते हैं। हम सार्वजनिक कुंजी को सर्वर पर रखेंगे और इसे इसके साथ सभी आउटगोइंग संचार को एन्क्रिप्ट करने के लिए कहेंगे। यह सुनिश्चित करता है कि केवल निजी कुंजी वाले क्लाइंट ही डेटा को डिक्रिप्ट और पढ़ सकते हैं।

1. ओपनएसएसएच स्थापित करें

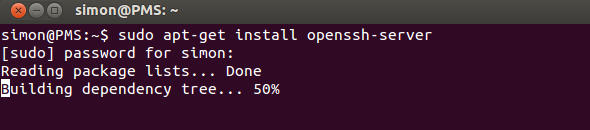

सबसे पहले, हम OpenSSH का उपयोग करके एक SSH सर्वर स्थापित करने जा रहे हैं। यदि आपके पास पहले से ही एक SSH सर्वर चल रहा है और केवल यह जानना चाहते हैं कि कुंजी-आधारित प्रमाणीकरण कैसे सेट किया जाए, तो आप इस चरण को छोड़ सकते हैं। OpenSSH सर्वर एप्लिकेशन को स्थापित करने के लिए अपने पसंदीदा पैकेट प्रबंधक का उपयोग करें। अभी भी चलाने का सबसे आसान तरीका हो सकता है उपयुक्त-प्राप्त टर्मिनल से आदेश।

sudo apt-get install opensh-server

अपना पासवर्ड दर्ज करें, पुष्टि करें और इसे स्थापित करने के लिए एक मिनट प्रतीक्षा करें। बधाई हो, अब आपके पास एक SSH सर्वर है। (वह तो आसान था!)

आप या तो एप्लिकेशन का उपयोग कर सकते हैं, या संपादित कर सकते हैं /etc/ssh/sshd_config इसे कॉन्फ़िगर करने के लिए। चलाएं आदमी sshd_config अधिक जानकारी प्राप्त करने के लिए टर्मिनल में कमांड करें। ओपनएसएसएच के बारे में अधिक जानने के लिए एक और बढ़िया संसाधन प्रासंगिक उबंटू सहायता पृष्ठ है।

2. कुंजी उत्पन्न करें

हम चाबियों का एक सेट तैयार करेंगे। निम्नलिखित कमांड चलाएँ (. से अनुकूलित) ओपनएसएसएच/कुंजी उबंटू सहायता पृष्ठ)।

mkdir ~/.sshचामोद 700 ~/.sshएसएसएच-कीजेन-टी आरएसए

पहला कमांड आपके होम फोल्डर में एक हिडन डायरेक्टरी '.ssh' बनाता है, दूसरा कमांड फोल्डर की एक्सेस अनुमतियों को बदल देता है जबकि तीसरा कमांड वास्तव में एक सेट बनाता है आरएसए चांबियाँ। आपसे पहले कुंजियों को सहेजने के लिए स्थान मांगा जाएगा (खाली छोड़ दें और डिफ़ॉल्ट स्थान में सहेजने के लिए एंटर दबाएं) और दूसरा पासफ़्रेज़ के लिए।

यह पासफ़्रेज़ आपके कंप्यूटर पर संग्रहीत निजी कुंजी को और एन्क्रिप्ट करता है, अनिवार्य रूप से आपको SSH सर्वर को सुरक्षित करने के लिए अधिक समय देता है यदि आपकी निजी कुंजी कभी चोरी हो जाती है। सुनिश्चित करें कि आप एक ऐसा पासफ़्रेज़ चुनते हैं जिसे आप याद रखने में सक्षम हैं, क्योंकि जब आप अपनी कुंजी का उपयोग करने का प्रयास करेंगे तो आपको इसे दर्ज करना होगा।

3. सार्वजनिक कुंजी स्थानांतरित करें

इसके बाद, आपको पिछले चरण में आपके द्वारा बनाई गई सार्वजनिक कुंजी को SSH सर्वर कंप्यूटर पर स्थानांतरित करना होगा। यदि आपकी क्लाइंट मशीन भी लिनक्स चलाती है, तो इसे नीचे दिए गए कमांड (प्रतिस्थापन) को चलाकर बहुत आसानी से प्राप्त किया जा सकता है

एसएसएच-कॉपी-आईडी @

यदि आपका क्लाइंट ssh-copy-id कमांड का समर्थन नहीं करता है, तो आप इसके बजाय नीचे दिए गए कमांड का उपयोग कर सकते हैं। यह थोड़ा अधिक जटिल है, लेकिन अनिवार्य रूप से समान परिणाम प्राप्त करता है।

बिल्ली ~/.ssh/id_rsa.pub | एसएसएचओ @ "एमकेडीआईआर ~/.एसएसएच; बिल्ली >> ~/.ssh/authorized_keys"

आपको SSH सर्वर के लिए उपयोगकर्ता पासवर्ड दर्ज करने के लिए कहा जाएगा। यदि कमांड बिना किसी त्रुटि के निष्पादित होते हैं, तो आपकी सार्वजनिक कुंजी को सर्वर पर कॉपी कर लिया जाएगा।

4. पासवर्ड प्रमाणीकरण अक्षम करें

ध्यान दें कि आपका सिस्टम अभी भी पहले चरण के बाद से अधिक सुरक्षित नहीं है। यद्यपि कम से कम एक क्लाइंट को कुंजी-आधारित प्रमाणीकरण का उपयोग करने के लिए कॉन्फ़िगर किया गया है, फिर भी यह अन्य क्लाइंट के लिए पासवर्ड से जुड़ने के लिए जगह छोड़ देता है। समाप्त करने के लिए, हम पासवर्ड प्रमाणीकरण को पूरी तरह अक्षम कर देंगे। इस कदम के बाद, केवल उपरोक्त प्रक्रिया से गुजरने वाले कंप्यूटर आपके SSH सर्वर से जुड़ सकते हैं।

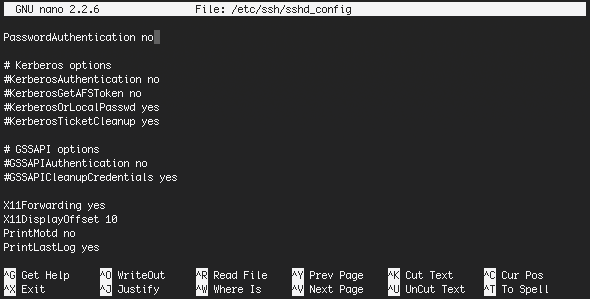

पासवर्ड प्रमाणीकरण अक्षम करने के लिए, संपादित करें /etc/ssh/sshd_config अपने पसंदीदा संपादक में फ़ाइल करें। किसी प्रतिबंधित फ़ाइल को संपादित करने के सबसे आसान तरीकों में से एक है, फिर से, Terminal. (मैं नैनो के लिए आंशिक हूं, लेकिन आप जो भी सबसे अधिक आरामदायक हैं उसका उपयोग कर सकते हैं।)

सुडो नैनो /आदि/ssh/sshd_config

फ़ाइल के नीचे से लगभग 40 पंक्तियाँ, आप पाएंगे

#पासवर्ड प्रमाणीकरण हाँ

संख्या चिह्न (#) निकालें और सेटिंग को नीचे दिए अनुसार 'नहीं' में बदलें।

पासवर्ड प्रमाणीकरण संख्या

अंतिम फ़ाइल कुछ इस तरह दिखनी चाहिए:

CTRL+X दबाकर फाइल को सेव करें। संपादन और फ़ाइल नाम की पुष्टि करें, और आप लगभग पूरा कर चुके हैं। इन नई सेटिंग्स के साथ इसे चलाने के लिए बस SSH सर्वर को पुनरारंभ करें।

सुडो पुनरारंभ ssh

आप यह भी देखेंगे कि यदि सर्वर पर पासवर्ड प्रमाणीकरण अक्षम है, तो आपका क्लाइंट आपकी कुंजी को डिक्रिप्ट करने के लिए पासफ़्रेज़ के लिए पूछना बंद कर देगा। अब जब आपके पास एक सुरक्षित SSH सर्वर है, तो आप इसका उपयोग कैसे करना चाहते हैं? एक सुरक्षित फ़ाइल सर्वर के रूप में, एक दूरस्थ शेल के रूप में, या SSH पर अन्य सेवाओं को अग्रेषित करने के लिए? नीचे टिप्पणी अनुभाग में हमें बताएं!

छवि क्रेडिट: Shutterstock

मैं बेल्जियम का लेखक और कंप्यूटर विज्ञान का छात्र हूँ। आप हमेशा एक अच्छा लेख विचार, पुस्तक अनुशंसा, या नुस्खा विचार के साथ मुझ पर एक एहसान कर सकते हैं।