विज्ञापन

हर अब और फिर एक नया मैलवेयर वैरिएंट एक स्विफ्ट रिमाइंडर के रूप में दिखाई देता है, जो सुरक्षा दांव पर हमेशा उठता है। QakBot / Pinkslipbot बैंकिंग ट्रोजन उनमें से एक है। मैलवेयर, कटाई बैंकिंग क्रेडेंशियल्स के साथ सामग्री नहीं, अब एक सुरक्षा उत्पाद के अपने मूल उद्देश्य को रोक देने के लंबे समय बाद तक एक नियंत्रण सर्वर के रूप में काम कर सकता है।

OakBot / Pinkslipbot कैसे सक्रिय रहता है? और आप इसे पूरी तरह से अपने सिस्टम से कैसे निकाल सकते हैं?

QakBot / Pinkslipbot

यह बैंकिंग ट्रोजन दो नामों से जाता है: काकबोट और पिंकलिप्लोब। मैलवेयर स्वयं नया नहीं है। यह पहली बार 2000 के दशक के अंत में तैनात किया गया था, लेकिन अभी भी एक दशक से भी अधिक समय बाद मुद्दों का कारण बन रहा है। अब, ट्रोजन को एक अद्यतन प्राप्त हुआ है जो दुर्भावनापूर्ण गतिविधि को बढ़ाता है, भले ही एक सुरक्षा उत्पाद अपने मूल उद्देश्य को कम करता हो।

संक्रमण पोर्ट खोलने और इंटरनेट पर किसी से भी आने वाले कनेक्शन की अनुमति देने के लिए यूनिवर्सल प्लग-एंड-प्ले (UPnP) का उपयोग करता है। पिंकलिप्टबट का उपयोग तब बैंकिंग क्रेडेंशियल्स की कटाई के लिए किया जाता है। दुर्भावनापूर्ण टूल की सामान्य सरणी: कीगलर, पासवर्ड चुराने वाले, MITM ब्राउज़र हमले, डिजिटल प्रमाणपत्र चोरी, FTP और POP3 क्रेडेंशियल्स, और बहुत कुछ। मैलवेयर 500,000 से अधिक कंप्यूटरों के अनुमानित एक बोटनेट को नियंत्रित करता है। (

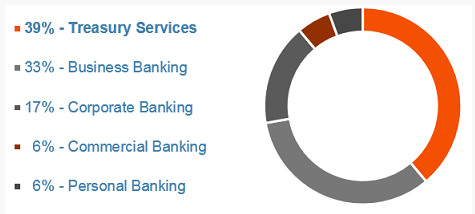

वैसे भी बॉटनेट क्या है? क्या आपका पीसी एक ज़ोंबी है? और एक कंप्यूटर क्या है, वैसे भी? [MakeUseOf बताते हैं]क्या आपने कभी सोचा है कि सभी इंटरनेट स्पैम कहां से आते हैं? आप शायद हर दिन सैकड़ों स्पैम-फ़िल्टर किए गए जंक ईमेल प्राप्त करते हैं। क्या इसका मतलब है कि वहाँ सैकड़ों और हजारों लोग बाहर बैठे हैं, बैठे हैं ... अधिक पढ़ें )मैलवेयर मुख्य रूप से अमेरिकी बैंकिंग क्षेत्र पर केंद्रित है, जिसमें 89 प्रतिशत संक्रमित उपकरण या तो ट्रेजरी, कॉरपोरेट, या वाणिज्यिक बैंकिंग सुविधाओं में पाए जाते हैं।

एक नया वेरिएंट

मैकेफी लैब्स के शोधकर्ता की खोज की नया पिंकसिप्लॉट वेरिएंट।

“चूंकि UPnP स्थानीय अनुप्रयोगों को मानता है और उपकरण भरोसेमंद होते हैं, यह कोई सुरक्षा सुरक्षा प्रदान नहीं करता है और नेटवर्क पर किसी भी संक्रमित मशीन द्वारा दुरुपयोग करने की संभावना है। हमने एक ही घर पर अलग-अलग कंप्यूटरों पर होस्ट किए गए मल्टीपल पिंकलिपबॉट कंट्रोल सर्वर प्रॉक्सिस देखे हैं नेटवर्क के साथ-साथ सार्वजनिक वाई-फाई हॉटस्पॉट प्रतीत होता है, ”मैक्फी एंटी-मालवेयर रिसर्चर संचित कहते हैं कर्वे। "जहाँ तक हम जानते हैं, Pinkslipbot HTTPS- आधारित नियंत्रण सर्वरों के रूप में संक्रमित मशीनों का उपयोग करने वाला पहला मैलवेयर है और पोर्ट फॉरवर्डिंग के बाद UPnP का उपयोग करने के लिए दूसरा निष्पादन योग्य-आधारित मैलवेयर है। बदनाम कन्फर्म कीड़ा 2008 में।"

नतीजतन, McAfee अनुसंधान टीम (और अन्य) यह स्थापित करने का प्रयास कर रहे हैं कि कैसे एक संक्रमित मशीन एक प्रॉक्सी बन जाती है। शोधकर्ताओं का मानना है कि तीन कारक महत्वपूर्ण भूमिका निभाते हैं:

- उत्तरी अमेरिका में स्थित एक IP पता।

- एक हाई-स्पीड इंटरनेट कनेक्शन।

- UPnP का उपयोग करके इंटरनेट गेटवे पर पोर्ट खोलने की क्षमता।

उदाहरण के लिए, मैलवेयर कॉमकास्टस्पीड टेस्ट सेवा का उपयोग करके एक छवि डाउनलोड करता है, जिसमें यह सुनिश्चित करने के लिए पर्याप्त बैंडविड्थ उपलब्ध है।

एक बार पिंकसिप्लॉट एक उपयुक्त लक्ष्य मशीन पाता है, मैलवेयर इंटरनेट गेटवे डिवाइसेस (IGD) की तलाश के लिए एक सरल सेवा डिस्कवरी प्रोटोकॉल पैकेट जारी करता है। बदले में, आईजीडी को कनेक्टिविटी के लिए जाँच की जाती है, जिसमें पोर्ट-फ़ॉरवर्डिंग नियमों के निर्माण के सकारात्मक परिणाम दिखाई देते हैं।

नतीजतन, एक बार मैलवेयर लेखक यह तय करता है कि क्या मशीन संक्रमण के लिए उपयुक्त है, एक ट्रोजन बाइनरी डाउनलोड और डिप्लॉय। यह नियंत्रण सर्वर प्रॉक्सी संचार के लिए जिम्मेदार है।

कठिन करना मुश्किल है

यहां तक कि अगर आपके एंटी-वायरस या एंटी-मैलवेयर सूट ने सफलतापूर्वक QakBot / Pinkslipbot का पता लगाया और हटा दिया है, तो एक मौका है कि यह अभी भी मैलवेयर के लिए नियंत्रण-सर्वर प्रॉक्सी के रूप में कार्य करता है। आपका कंप्यूटर अच्छी तरह से कमजोर हो सकता है, बिना आपको एहसास किए।

"पोर्ट-अग्रेषण नियम पिंकलिप्टबॉट द्वारा बनाए गए हैं जो कि आकस्मिक नेटवर्क गलतफहमी को दूर किए बिना स्वचालित रूप से हटाने के लिए सामान्य हैं। और जैसा कि अधिकांश मैलवेयर पोर्ट-फ़ॉरवर्डिंग के साथ हस्तक्षेप नहीं करते हैं, एंटी-मैलवेयर समाधान ऐसे परिवर्तनों को वापस नहीं ला सकते हैं, ”कर्वे कहते हैं। "दुर्भाग्य से, इसका मतलब है कि आपका कंप्यूटर अभी भी बाहरी हमलों के लिए असुरक्षित हो सकता है, भले ही आपके एंटीमैलवेयर उत्पाद ने आपके सिस्टम से सभी पिंकस्लिपबॉट बायनेरिज़ को सफलतापूर्वक हटा दिया हो।"

मैलवेयर में कृमि-कैपेबिलिटीज हैं वायरस, स्पाइवेयर, मैलवेयर, आदि। समझाया: ऑनलाइन खतरों को समझनाजब आप उन सभी चीजों के बारे में सोचना शुरू करते हैं जो इंटरनेट पर ब्राउज़ करते समय गलत हो सकती हैं, तो वेब एक बहुत डरावनी जगह की तरह दिखाई देने लगती है। अधिक पढ़ें , जिसका अर्थ है कि यह साझा नेटवर्क ड्राइव और अन्य हटाने योग्य मीडिया के माध्यम से आत्म-प्रतिकृति कर सकता है। आईबीएम एक्स-फोर्स के शोधकर्ताओं के अनुसारइसने सक्रिय निर्देशिका (AD) लॉकआउट का कारण बना है, जो प्रभावित बैंकिंग संगठनों के कर्मचारियों को एक समय के लिए ऑफ़लाइन करने के लिए मजबूर करता है।

एक छोटी हटाने गाइड

McAfee ने जारी किया है Pinkslipbot कंट्रोल सर्वर प्रॉक्सी डिटेक्शन और पोर्ट-फ़ॉरवर्डिंग रिमूवल टूल (या PCSPDPFRT, संक्षेप में... मैं मजाक कर रहा हूं)। उपकरण डाउनलोड के लिए उपलब्ध है यहीं. इसके अलावा, एक छोटा उपयोगकर्ता पुस्तिका उपलब्ध है यहाँ [PDF]।

एक बार जब आप उपकरण डाउनलोड कर लें, तो राइट-क्लिक करें और व्यवस्थापक के रूप में चलाओ.

यह टूल आपके सिस्टम को "डिटेक्ट मोड" में स्कैन करता है। यदि कोई दुर्भावनापूर्ण गतिविधि नहीं है, तो उपकरण आपके सिस्टम या राउटर कॉन्फ़िगरेशन में कोई बदलाव किए बिना स्वचालित रूप से बंद हो जाएगा।

हालांकि, यदि उपकरण एक दुर्भावनापूर्ण तत्व का पता लगाता है, तो आप बस का उपयोग कर सकते हैं /del पोर्ट-फ़ॉरवर्डिंग नियमों को अक्षम करने और हटाने के लिए कमांड।

जांच से बचना

इस परिष्कार के बैंकिंग ट्रोजन को देखना कुछ आश्चर्यचकित करने वाला है।

उपरोक्त कन्फर्म कृमि के अलावा "मैलवेयर द्वारा UPnP के दुर्भावनापूर्ण उपयोग के बारे में जानकारी दुर्लभ है।" अधिक प्रासंगिक रूप से, यह एक स्पष्ट संकेत है कि यूपीएनपी का उपयोग करने वाले IoT डिवाइस एक विशाल लक्ष्य (और भेद्यता) हैं। चूंकि IoT डिवाइस सर्वव्यापी हो जाते हैं, इसलिए आपको यह स्वीकार करना होगा कि साइबर अपराधियों के पास एक सुनहरा अवसर है। (यहां तक कि आपके फ्रिज को भी खतरा है! सैमसंग का स्मार्ट फ्रिज अभी मिल गया है अपने स्मार्ट होम के बाकी हिस्सों के बारे में कैसे?सैमसंग के स्मार्ट फ्रिज के साथ एक भेद्यता की खोज यूके स्थित इन्फोसिस फर्म पेन टेस्ट पार्टर्स ने की थी। सैमसंग के एसएसएल एन्क्रिप्शन का कार्यान्वयन प्रमाणपत्रों की वैधता की जाँच नहीं करता है। अधिक पढ़ें )

लेकिन जब पिंकलिप्टबॉट मालवेयर वैरिएंट को हटाने में मुश्किल होता है, तब भी यह केवल सबसे प्रचलित वित्तीय मैलवेयर प्रकारों में # 10 वें स्थान पर है। शीर्ष स्थान अभी भी आयोजित किया गया है ग्राहक मैक्सिमस.

वित्तीय मैलवेयर से बचने के लिए शमन महत्वपूर्ण है, चाहे वह व्यवसाय हो, उद्यम हो या घरेलू उपयोगकर्ता। फ़िशिंग के खिलाफ बुनियादी शिक्षा स्पॉट फ़िशिंग ईमेल कैसे करेंएक फ़िशिंग ईमेल पकड़ना कठिन है! स्कैमर पेपाल या अमेज़ॅन के रूप में मुद्रा बनाते हैं, जो आपके पासवर्ड और क्रेडिट कार्ड की जानकारी चोरी करने की कोशिश कर रहे हैं, क्या उनका धोखा लगभग सही है। हम आपको दिखाते हैं कि धोखाधड़ी कैसे होती है। अधिक पढ़ें तथा लक्षित दुर्भावनापूर्ण गतिविधि के अन्य रूप कैसे स्कैमर छात्रों को लक्षित करने के लिए फ़िशिंग ईमेल का उपयोग करते हैंछात्रों पर लक्षित घोटालों की संख्या बढ़ रही है और कई लोग इन जाल में गिर रहे हैं। यहां आपको जानने की आवश्यकता है और उनसे बचने के लिए आपको क्या करना चाहिए। अधिक पढ़ें एक संगठन में प्रवेश करने वाले इस प्रकार के संक्रमण को रोकने के लिए एक बड़े पैमाने पर जाएं - या यहां तक कि आपके घर।

Pinkslipbot से प्रभावित? यह घर पर था या आपके संगठन का? क्या आप अपने सिस्टम से बाहर थे? हमें नीचे अपने अनुभव बताएं!

छवि क्रेडिट: शटरस्टॉक के माध्यम से एकोक्रोम

गैविन MUO के लिए एक वरिष्ठ लेखक हैं। वह MakeUseOf की क्रिप्टो-केंद्रित बहन साइट, ब्लॉक डिकोड्ड के संपादक और एसईओ प्रबंधक भी हैं। उनके पास डेवन की पहाड़ियों से ली गई डिजिटल आर्ट प्रैक्टिस के साथ-साथ एक बीए (ऑनर्स) समकालीन लेखन है, साथ ही साथ पेशेवर लेखन के एक दशक से अधिक का अनुभव है। वह चाय का प्रचुर मात्रा में आनंद लेते हैं।