विज्ञापन

जब व्यापक रूप से वितरित लॉकी रैंसमवेयर के नए उदाहरण मई के अंत के आसपास सूखने लगे 2016, सुरक्षा शोधकर्ता निश्चित थे कि हमने फाइल-एनक्रिप्टिंग मालवेयर के अंतिम भाग को नहीं देखा है संस्करण।

लो और निहारना, वे सही थे।

19 जून सेवें सुरक्षा विशेषज्ञों ने लॉकली रैंसमवेयर के एक नए संस्करण वाले अनुलग्नक के साथ भेजे गए लाखों दुर्भावनापूर्ण ईमेल संदेशों को देखा है। विकास मालवेयर को बहुत अधिक खतरनाक बना देता है अपने कंप्यूटर से परे: 5 तरीके रैंसमवेयर आपको भविष्य में बंदी बना लेंगेरैनसमवेयर शायद वहां का सबसे खतरनाक मैलवेयर है, और इसका इस्तेमाल करने वाले अपराधी अधिक होते जा रहे हैं उन्नत, यहाँ पाँच चिंताजनक चीजें हैं जिन्हें जल्द ही बंधक बनाया जा सकता है, जिसमें स्मार्ट घर और स्मार्ट शामिल हैं कारों। अधिक पढ़ें , और पहले से देखे गए संक्रमण को फैलाने के साथ एक परिवर्तित वितरण रणनीति के साथ होते हैं।

यह सुरक्षा शोधकर्ताओं की चिंता करने वाले केवल लॉक रैनसमवेयर नहीं है। लॉकी के अन्य वेरिएंट पहले से ही हैं, और ऐसा प्रतीत होता है कि वितरण नेटवर्क दुनिया भर में "उत्पादन" कर रहे हैं, जिसमें कोई विशेष लक्ष्य नहीं है।

जावास्क्रिप्ट रैंसमवेयर

2016 को देखा है मैलवेयर वितरण में एक मामूली बदलाव स्कैमर्स का दोष नहीं है: रैंसमवेयर और अन्य खतरों के लिए एक गाइड अधिक पढ़ें . इंटरनेट उपयोगकर्ताओं को केवल चरम खतरे रैनसमवेयर पोज़ को समझने की शुरुआत हो सकती है, लेकिन यह पहले से ही विकसित होना शुरू हो गया है, ताकि अधिक से अधिक समय तक रडार के नीचे बने रहें।

और जब अच्छी तरह से ज्ञात जावास्क्रिप्ट चौखटे का उपयोग करने वाले मैलवेयर असामान्य नहीं हैं, तो 2016 की पहली तिमाही में सुरक्षा पेशेवरों को मैलवेयर के एक प्रकोप से अभिभूत किया गया था Eldon Sprickerhoff राज्य के लिए अग्रणी:

“मालवेयर इवोल्यूशन किसी भी जंगल के वातावरण की तरह तेजी से और कटहल के रूप में प्रतीत होता है, जहां अस्तित्व और प्रसार हाथ से जाता है। लेखकों को कोड की अगली पीढ़ी में विभिन्न मैलवेयर उपभेदों से अक्सर सह-ऑप्टेड कार्यक्षमता होती है - नियमित रूप से प्रत्येक पीढ़ी की प्रभावकारिता और लाभप्रदता का नमूना लेते हैं। "

जावास्क्रिप्ट में कोड किए गए रैंसमवेयर का आगमन उपयोगकर्ताओं के लिए बचने की कोशिश करने के लिए एक नई चुनौती प्रस्तुत करता है। पहले, यदि आपने गलती से डाउनलोड किया था, या एक दुर्भावनापूर्ण फ़ाइल भेजी गई थी, तो Windows फ़ाइल एक्सटेंशन को स्कैन करेगा और यह तय करेगा कि यह विशेष प्रकार की फ़ाइल आपके सिस्टम के लिए खतरा है या नहीं।

उदाहरण के लिए, जब आप अज्ञात को चलाने का प्रयास करते हैं।प्रोग्राम फ़ाइल फ़ाइल, आप इस चेतावनी का सामना करेंगे:

जावास्क्रिप्ट के साथ ऐसी कोई डिफ़ॉल्ट चेतावनी नहीं है - द .js फ़ाइल एक्सटेंशन - फाइलें, जिसके कारण उपयोगकर्ताओं की बड़ी संख्या बिना सोचे-समझे क्लिक करने के बाद फिरौती के लिए आयोजित की जाती है।

बोटनेट और स्पैम ईमेल

रैंसमवेयर के विशाल बहुमत को दुर्भावनापूर्ण ईमेल के माध्यम से भेजा जाता है, जो बदले में संक्रमित कंप्यूटरों के बड़े पैमाने पर नेटवर्क के माध्यम से बड़े पैमाने पर भेजे जाते हैं, जिन्हें आमतौर पर "बॉटनेट" कहा जाता है।

लॉकी रैंसमवेयर में भारी वृद्धि सीधे नेक्रस बॉटनेट से जुड़ी हुई है, जिसमें औसतन देखा गया 50,000 आईपी कई महीनों के लिए हर 24 घंटे में संक्रमित होता है। अवलोकन के दौरान (Anubis Networks द्वारा), 28 मार्च तक संक्रमण दर स्थिर रहीवें जब वहाँ एक बड़ा उछाल था, पहुँचना 650,000 24 घंटे की अवधि में संक्रमण। फिर, सामान्य रूप से व्यवसाय में वापस, धीरे-धीरे छोड़ने वाले संक्रमण दर के साथ।

1 जून कोसेंट, नेक्रस चुप हो गया। बॉटनेट चुप क्यों चला गया इसके बारे में अटकलें पतली हैं, हालांकि बहुत आसपास केंद्रित है लगभग 50 रूसी हैकरों की गिरफ्तारी. हालांकि, बाद में महीने में बॉटनेट ने फिर से कारोबार शुरू कर दिया (19 के आसपासवें जून), लाखों संभावित पीड़ितों को नया लॉकी संस्करण भेज रहा है। आप नेक्रस बॉटनेट के वर्तमान प्रसार को उपरोक्त छवि में देख सकते हैं - ध्यान दें कि यह रूस से कैसे बचा जाता है?

स्पैम ईमेल में हमेशा एक अटैचमेंट होता है, जो एक विश्वसनीय (लेकिन स्पूफ़्ड) खाते से भेजे गए महत्वपूर्ण दस्तावेज़ या संग्रह के लिए होता है। एक बार दस्तावेज़ को डाउनलोड और एक्सेस करने के बाद, यह स्वचालित रूप से एक संक्रमित मैक्रो या अन्य दुर्भावनापूर्ण स्क्रिप्ट चलाएगा, और एन्क्रिप्शन प्रक्रिया शुरू होती है।

चाहे Locky, Dridex, CryptoLocker, या असंख्य रैनसमवेयर वेरिएंट में से एक वायरस, स्पाइवेयर, मैलवेयर, आदि। समझाया: ऑनलाइन खतरों को समझनाजब आप उन सभी चीजों के बारे में सोचना शुरू करते हैं जो इंटरनेट पर ब्राउज़ करते समय गलत हो सकती हैं, तो वेब एक बहुत डरावनी जगह की तरह दिखाई देने लगती है। अधिक पढ़ें , स्पैम ईमेल रैनसमवेयर के लिए अभी भी पसंद का वितरण नेटवर्क है, स्पष्ट रूप से यह बताते हुए कि डिलीवरी का यह तरीका कितना सफल है।

नए चैलेंजर्स अपील: बार्ट और RAA

जावास्क्रिप्ट मैलवेयर केवल खतरा नहीं है रैंसमवेयर बढ़ता रहता है - आप अपनी सुरक्षा कैसे कर सकते हैं? अधिक पढ़ें उपयोगकर्ताओं को आने वाले महीनों में संघर्ष करना होगा - हालांकि मेरे पास आपके बारे में बताने के लिए एक और जावास्क्रिप्ट उपकरण है!

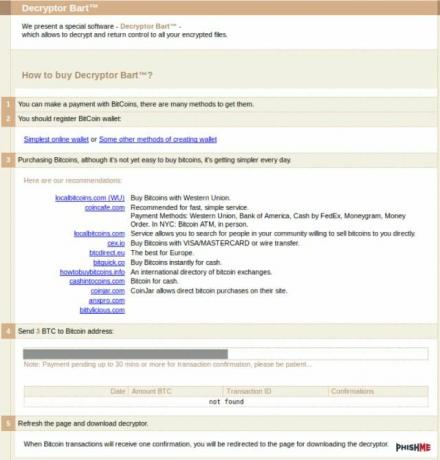

सबसे पहले, बार्ट संक्रमण कुछ सुंदर मानक रैंसमवेयर तकनीकों का लाभ उठाता है, जो लॉकी के समान भुगतान इंटरफेस का उपयोग करता है, और एन्क्रिप्शन के लिए फ़ाइल एक्सटेंशन की मुख्यधारा की सूची को लक्षित करता है। हालांकि, कुछ प्रमुख परिचालन अंतर हैं। जबकि अधिकांश रैनसमवेयर को एन्क्रिप्शन ग्रीन लाइट के लिए कमांड और कंट्रोल सर्वर के लिए घर डायल करने की आवश्यकता होती है, बार्ट के पास ऐसा कोई तंत्र नहीं है।

इसके बजाय, फ़िशमे के ब्रेंडन ग्रिफिन और रोनी टोकाज़ोव्स्की विश्वास बार एक पर निर्भर करता है "खतरों के शिकार अभिनेता को इंगित करने के लिए अलग-अलग पीड़ित पहचानकर्ता जो डिक्रिप्शन कुंजी का उपयोग उन पीड़ितों के लिए उपलब्ध डिक्रिप्शन एप्लिकेशन बनाने के लिए किया जाना चाहिए जो भुगतान करते हैं फिरौती, "भले ही संक्रमित इंटरनेट से तेजी से डिस्कनेक्ट हो गया हो (पारंपरिक कमांड प्राप्त करने और नियंत्रण से आगे जाने के लिए), फिर भी रैंसमवेयर एन्क्रिप्ट करेगा फ़ाइलें।

दो और चीजें हैं जो बार्ट को अलग करती हैं: इसकी डिक्रिप्शन पूछ मूल्य, और लक्ष्यों की इसकी विशिष्ट पसंद। यह वर्तमान में 3BTC (बिटकॉइन) पर खड़ा है, जो लिखने के समय सिर्फ $ 2000 के तहत बराबर है! लक्ष्यों की पसंद के रूप में, यह वास्तव में बार्ट है जो अधिक है नहीं है लक्ष्य। यदि बार्ट रूसी, यूक्रेनी, या बेलोरूसियन की स्थापित उपयोगकर्ता भाषा को निर्धारित करता है, तो यह तैनात नहीं होगा।

दूसरा, हमारे पास है RAA, एक अन्य रैंसमवेयर संस्करण पूरी तरह से जावास्क्रिप्ट में विकसित हुआ। क्या बनाता है RAA दिलचस्प इसका सामान्य जावास्क्रिप्ट पुस्तकालयों का उपयोग है। RAA को एक दुर्भावनापूर्ण ईमेल नेटवर्क के माध्यम से वितरित किया जाता है, जैसा कि हम अधिकांश रैंसमवेयर के साथ देखते हैं, और आमतौर पर Word दस्तावेज़ के रूप में प्रच्छन्न होता है। जब फ़ाइल को निष्पादित किया जाता है, तो यह एक नकली वर्ड दस्तावेज़ बनाता है जो पूरी तरह से दूषित प्रतीत होता है। इसके बजाय, RAA पहुंच और पढ़ने और लिखने के लिए जाँच करने के लिए उपलब्ध ड्राइव को स्कैन करता है, और यदि सफल होता है, तो उपयोगकर्ता की फ़ाइलों को एन्क्रिप्ट करने के लिए Crypto-JS लाइब्रेरी।

चोट के लिए अपमान को जोड़ने के लिए, आरएए भी प्रसिद्ध पासवर्ड चोरी कार्यक्रम पोनी को बंडल करता है, बस यह सुनिश्चित करने के लिए कि आप वास्तव में, वास्तव में खराब हो गए हैं।

जावास्क्रिप्ट मैलवेयर को नियंत्रित करना

सौभाग्य से, जावास्क्रिप्ट-आधारित मैलवेयर द्वारा प्रकट किए गए स्पष्ट खतरे के बावजूद, हम अपने ईमेल खातों और हमारे कार्यालय सुइट दोनों में कुछ बुनियादी सुरक्षा नियंत्रणों के साथ संभावित खतरे को कम कर सकते हैं। मैं Microsoft Office का उपयोग करता हूं, इसलिए ये युक्तियां उन कार्यक्रमों पर ध्यान केंद्रित करेंगी, लेकिन आपको जो भी आपके द्वारा उपयोग किए जाते हैं, उन्हीं सुरक्षा सिद्धांतों को लागू करना चाहिए।

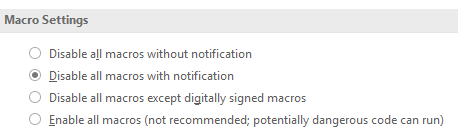

मैक्रों को अक्षम करें

सबसे पहले, आप स्वचालित रूप से चलने से मैक्रोज़ को अक्षम कर सकते हैं। एक मैक्रो में मैलवेयर को स्वचालित रूप से डाउनलोड करने और निष्पादित करने के लिए डिज़ाइन किया गया कोड हो सकता है, बिना आपको एहसास किए। मैं आपको Microsoft Word 2016 में ऐसा करने का तरीका दिखाऊंगा, लेकिन अन्य सभी कार्यालय कार्यक्रमों के लिए प्रक्रिया अपेक्षाकृत समान है Microsoft Word मैलवेयर से खुद को कैसे सुरक्षित रखेंक्या आप जानते हैं कि आपका कंप्यूटर दुर्भावनापूर्ण Microsoft Office दस्तावेज़ों से संक्रमित हो सकता है, या आपको उन सेटिंग्स को सक्षम करने में धोखा दिया जा सकता है जिनकी उन्हें आपके कंप्यूटर को संक्रमित करने की आवश्यकता है? अधिक पढ़ें .

की ओर जाना फ़ाइल> विकल्प> ट्रस्ट सेंटर> ट्रस्ट सेंटर सेटिंग्स. के अंतर्गत मैक्रो सेटिंग्स आपके पास चार विकल्प हैं। मैं चुनता हूं अधिसूचना के साथ सभी मैक्रो को अक्षम करें, इसलिए यदि मैं स्रोत के बारे में निश्चित हूं तो मैं इसे चलाना चुन सकता हूं। हालाँकि, Microsoft चयन की सलाह देता हैडिजिटली हस्ताक्षरित मैक्रोज़ को छोड़कर सभी मैक्रोज़ को अक्षम करें, लॉकी रैंसमवेयर के प्रसार के सीधे संबंध में।

एक्सटेंशन्स दिखाएँ, विभिन्न प्रोग्राम का उपयोग करें

यह पूरी तरह से मूर्खतापूर्ण नहीं है, लेकिन दो परिवर्तनों का संयोजन आपको गलत फ़ाइल को डबल-क्लिक करने से बचाएगा।

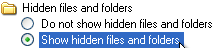

सबसे पहले, आपको विंडोज के भीतर फ़ाइल एक्सटेंशन को सक्षम करने की आवश्यकता है, जो डिफ़ॉल्ट रूप से छिपे हुए हैं।

विंडोज 10 में, एक एक्सप्लोरर विंडो खोलें, और सिर पर राय टैब। चेक फ़ाइल नाम एक्सटेंशन.

विंडोज 7, 8 या 8.1 में, हेड टू नियंत्रण कक्ष> सूरत और वैयक्तिकरण> फ़ोल्डर विकल्प. के नीचे राय टैब, नीचे स्क्रॉल करें एडवांस सेटिंग जब तक आप हाजिर नहीं होते ज्ञात फ़ाइल प्रकारों के लिए एक्सटेंशन छुपाए.

यदि आप गलती से किसी अन्य के रूप में प्रच्छन्न दुर्भावनापूर्ण फ़ाइल डाउनलोड करते हैं, तो आपको निष्पादन से पहले फ़ाइल एक्सटेंशन को स्पॉट करने में सक्षम होना चाहिए।

इसका दूसरा भाग जावास्क्रिप्ट फ़ाइलों को खोलने के लिए उपयोग किए जाने वाले डिफ़ॉल्ट प्रोग्राम को बदलना शामिल है। आप देखते हैं, जब आप अपने ब्राउज़र में जावास्क्रिप्ट के साथ संलग्न होते हैं, तो आपके सिस्टम को तबाह करने से किसी भी दुर्भावनापूर्ण घटनाओं को रोकने के प्रयास में कई अवरोध और रूपरेखाएँ होती हैं। एक बार जब आप ब्राउज़र की पवित्रता और विंडोज शेल में बाहर हो जाते हैं, तो उस फ़ाइल के निष्पादन के दौरान खराब चीजें हो सकती हैं।

हेड टू ए .js फ़ाइल। यदि आपको नहीं पता कि कहां या कैसे, दर्ज करें * .js विंडोज एक्सप्लोरर सर्च बार में। आपकी विंडो को इस पर फ़ाइल के समान होना चाहिए:

किसी फ़ाइल को राइट-क्लिक करें और चुनें गुण. फिलहाल हमारी जावास्क्रिप्ट फ़ाइल Microsoft Windows आधारित स्क्रिप्ट होस्ट के साथ खुलती है। नीचे स्क्रॉल करें जब तक आप पाते हैं नोटपैड और दबाएँ ठीक.

दोहरी जाँच

Microsoft Outlook आपको कुछ प्रकार की फ़ाइलें प्राप्त नहीं करने देता है। इसमें .exe और .js दोनों शामिल हैं, और आपको अनजाने में आपके कंप्यूटर पर मैलवेयर से परिचित कराना बंद करना है। हालांकि, इसका मतलब यह नहीं है कि वे दोनों अन्य माध्यमों से पर्ची नहीं कर सकते हैं और नहीं करेंगे। तीन बेहद आसान तरीके हैं जिनसे रैंसमवेयर को वापस लाया जा सकता है:

- फ़ाइल संपीड़न का उपयोग करना: दुर्भावनापूर्ण कोड संग्रहीत किया जा सकता है, और एक अलग फ़ाइल एक्सटेंशन के साथ भेजा जाता है जो Outlook के एकीकृत अनुलग्नक अवरोध को ट्रिगर नहीं करता है।

- फ़ाइल का नाम बदलें: हम अक्सर एक और फ़ाइल प्रकार के रूप में प्रच्छन्न दुर्भावनापूर्ण कोड का सामना करते हैं। जैसा कि दुनिया के अधिकांश कार्यालय सूट के कुछ रूप का उपयोग करते हैं, दस्तावेज़ प्रारूप बेहद लोकप्रिय हैं।

- एक साझा सर्वर का उपयोग करना: यह विकल्प थोड़ा कम है, लेकिन दुर्भावनापूर्ण मेल एक निजी एफ़टीपी या सुरक्षित SharePoint सर्वर से भेजा जा सकता है अगर समझौता किया गया हो। चूंकि आउटलुक के भीतर सर्वर को श्वेतसूची में रखा जाएगा, इसलिए अनुलग्नक को दुर्भावनापूर्ण नहीं माना जाएगा।

पूरी सूची के लिए यहां देखें आउटलुक के कौन से एक्सटेंशन डिफ़ॉल्ट रूप से ब्लॉक होते हैं।

निरंतर सतर्कता

मैं झूठ नहीं बोलूंगा जब आप ऑनलाइन होते हैं तो मैलवेयर का एक सर्वव्यापी खतरा होता है - लेकिन आपको दबाव के आगे झुकना नहीं पड़ता है। उन साइटों पर विचार करें, जिन पर आप जा रहे हैं, जिन खातों पर आप हस्ताक्षर कर रहे हैं, और जो ईमेल आप प्राप्त कर रहे हैं। और भले ही हम जानते हैं कि एंटीवायरस सॉफ़्टवेयर के लिए मैलवेयर की चमकदार सरणी के साथ गति बनाए रखना मुश्किल है वैरिएंट सुइट को डाउनलोड करने और अपडेट करने के लिए, आपको अपने सिस्टम का हिस्सा बनना चाहिए रक्षा।

क्या आप रैंसमवेयर की चपेट में आए हैं? क्या आपको अपनी फाइलें वापस मिलीं? कौन सा रैंसमवेयर था? हमें बताएं कि आपको क्या हुआ है!

छवि क्रेडिट: Malwaretech.com के माध्यम से नेक्रस बोटनेट संक्रमण मानचित्र, बारबेक्यू डिक्रिप्शन इंटरफ़ेस और देश के वर्तमान संक्रमण दोनों phishme.com के माध्यम से

गैविन MUO के लिए एक वरिष्ठ लेखक हैं। वह MakeUseOf की क्रिप्टो-केंद्रित बहन साइट, ब्लॉक डिकोड्ड के संपादक और एसईओ प्रबंधक भी हैं। उनके पास डेवन की पहाड़ियों से ली गई डिजिटल आर्ट प्रैक्टिसेज के साथ-साथ एक बीए (ऑनर्स) समकालीन लेखन है, साथ ही साथ पेशेवर लेखन का एक दशक से अधिक का अनुभव है। वह चाय का प्रचुर मात्रा में आनंद लेते हैं।