विज्ञापन

तीन सप्ताह पहले, एक गंभीर सुरक्षा मुद्दा OS X 10.10.4 में खोजा गया था। यह अपने आप में, विशेष रूप से दिलचस्प नहीं है।

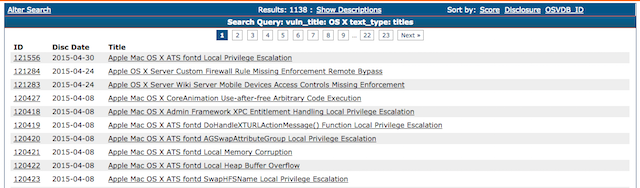

लोकप्रिय सॉफ्टवेयर पैकेजों में सुरक्षा कमजोरियों की खोज की जाती है पुरे समय, और OS X कोई अपवाद नहीं है। ओपन सोर्स वल्नरेबिलिटी डेटाबेस (OSVDB) कम से कम 1100 कमजोरियों को दिखाता है, जिन्हें "OS X" कहा जाता है। पर क्या है दिलचस्प वह तरीका है जिसमें इस विशेष भेद्यता का खुलासा किया गया था।

Apple को बताने और समस्या के समाधान के लिए उन्हें समय देने के बजाय, शोधकर्ता ने हर किसी को देखने के लिए इंटरनेट पर अपना शोषण पोस्ट करने का फैसला किया।

अंतिम परिणाम ऐप्पल और ब्लैक-हैट हैकर्स के बीच हथियारों की दौड़ थी। भेद्यता के हथियारबंद होने से पहले Apple को एक पैच जारी करना पड़ा, और हैकर्स को जोखिम वाले सिस्टम को पैच करने से पहले एक शोषण करना पड़ा।

आप सोच सकते हैं कि प्रकटीकरण का विशेष तरीका गैर जिम्मेदाराना है। आप इसे अनैतिक, या लापरवाह भी कह सकते हैं। लेकिन यह उससे कहीं अधिक जटिल है। भेद्यता प्रकटीकरण के अजीब, भ्रामक दुनिया में आपका स्वागत है।

पूर्ण बनाम जिम्मेदार प्रकटीकरण

सॉफ्टवेयर विक्रेताओं के लिए कमजोरियों का खुलासा करने के दो लोकप्रिय तरीके हैं।

पहला कहा जाता है पूरा खुलासा. पिछले उदाहरण की तरह, शोधकर्ताओं ने तुरंत जंगल में अपनी भेद्यता को प्रकाशित किया, जिससे विक्रेताओं को एक निश्चित समय पर रिहाई का मौका नहीं मिला।

दूसरा कहा जाता है जिम्मेदार खुलासा, या चौंका देने वाला खुलासा। यह वह जगह है जहां शोधकर्ता भेद्यता जारी होने से पहले विक्रेता से संपर्क करता है।

दोनों पक्ष तब एक समय सीमा पर सहमत होते हैं, जहां शोधकर्ता भेद्यता को प्रकाशित नहीं करने का वादा करता है, ताकि विक्रेता को निर्माण करने और जारी करने का अवसर मिल सके। भेद्यता की गंभीरता और जटिलता के आधार पर, यह समय अवधि 30 दिनों से लेकर एक वर्ष तक कहीं भी हो सकती है। कुछ सुरक्षा छिद्रों को आसानी से तय नहीं किया जा सकता है, और पूरे सॉफ्टवेयर सिस्टम को खरोंच से फिर से बनाने की आवश्यकता होती है।

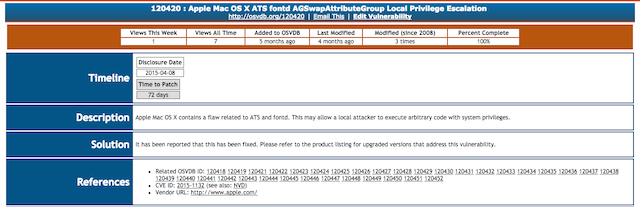

एक बार दोनों पक्षों द्वारा तय किए गए समाधान से संतुष्ट होने के बाद, भेद्यता का खुलासा किया जाता है और एक दिया जाता है सीवीई नंबर. ये विशिष्ट रूप से प्रत्येक भेद्यता की पहचान करते हैं, और OSVDB पर भेद्यता ऑनलाइन संग्रहीत की जाती है।

लेकिन अगर इंतजार का समय समाप्त हो जाए तो क्या होगा? खैर, दो चीजों में से एक। विक्रेता फिर शोधकर्ता के साथ एक विस्तार पर बातचीत करेगा। लेकिन अगर शोधकर्ता इस बात से नाखुश है कि विक्रेता ने कैसे जवाब दिया है या व्यवहार किया है, या उन्हें लगता है कि एक एक्सटेंशन के लिए अनुरोध अनुचित है, तो वे बस इसे बिना किसी फिक्स के ऑनलाइन ऑनलाइन प्रकाशित कर सकते हैं।

सुरक्षा क्षेत्र में, इस बात पर गर्म बहस चल रही है कि प्रकटीकरण का तरीका क्या है। कुछ लोग सोचते हैं कि एकमात्र नैतिक और सटीक विधि पूर्ण प्रकटीकरण है। कुछ लोग सोचते हैं कि वेंडरों को जंगल में छोड़ने से पहले समस्या को ठीक करने का अवसर देना सबसे अच्छा है।

जैसा कि यह पता चला है, दोनों पक्षों के लिए कुछ सम्मोहक तर्क हैं।

जिम्मेदार प्रकटीकरण के पक्ष में तर्क

आइए एक उदाहरण देखें जहां जिम्मेदार प्रकटीकरण का उपयोग करना सबसे अच्छा था।

जब हम इंटरनेट के संदर्भ में महत्वपूर्ण बुनियादी ढांचे के बारे में बात करते हैं, तो इसके बारे में बात करने से बचना मुश्किल है DNS प्रोटोकॉल अपने DNS सर्वर को कैसे बदलें और इंटरनेट सुरक्षा में सुधार करेंयह कल्पना करें - आप एक सुंदर सुबह उठते हैं, अपने आप को एक कप कॉफी डालते हैं, और फिर दिन के लिए अपने काम से शुरुआत करने के लिए अपने कंप्यूटर पर बैठ जाते हैं। इससे पहले कि आप वास्तव में प्राप्त करें ... अधिक पढ़ें . यह वही है जो हमें मानव-पठनीय वेब पतों (जैसे makeuseof.com) को आईपी पतों में अनुवादित करने की अनुमति देता है।

डीएनएस सिस्टम अविश्वसनीय रूप से जटिल है, और न केवल तकनीकी स्तर पर। इस प्रणाली में बहुत अधिक विश्वास रखा गया है। हमें विश्वास है कि जब हम किसी वेब पते पर टाइप करते हैं, तो हम सही जगह पर भेजे जाते हैं। इस प्रणाली की अखंडता पर बस बहुत सी सवारी है।

यदि कोई DNS अनुरोध को बाधित करने या उससे समझौता करने में सक्षम था, तो नुकसान की बहुत अधिक संभावना है। उदाहरण के लिए, वे लोगों को फर्जी ऑनलाइन बैंकिंग पृष्ठों पर भेज सकते हैं, जिससे वे अपने ऑनलाइन बैंकिंग विवरण प्राप्त कर सकते हैं। वे अपने ईमेल और ऑनलाइन ट्रैफ़िक को एक मैन-इन-बीच हमले के माध्यम से रोक सकते हैं, और सामग्री को पढ़ सकते हैं। वे मूलभूत रूप से संपूर्ण रूप से इंटरनेट की सुरक्षा को कमजोर कर सकते हैं। डरावनी चीज़ें।

डैन कामिंस्की एक जाने-माने सुरक्षा शोधकर्ता हैं, जो जाने-माने सॉफ़्टवेयर में कमज़ोरियों को ढूंढने का लंबा सिलसिला है। लेकिन वह शायद 2008 की खोज के लिए सबसे ज्यादा जाने जाते हैं सबसे गंभीर भेद्यता डीएनएस प्रणाली में कभी पाया। यह किसी को आसानी से प्रदर्शन करने की अनुमति देता है कैश पॉइज़निंग (या DNS स्पूफिंग) DNS नाम सर्वर पर हमला। इस भेद्यता के अधिक तकनीकी विवरणों को 2008 डेफ कॉन सम्मेलन में समझाया गया था।

Kaminsky, इस तरह के एक गंभीर दोष को जारी करने के परिणामों के बारे में पूरी तरह से अवगत है, इस बग से प्रभावित होने वाले DNS सॉफ़्टवेयर के विक्रेताओं को इसका खुलासा करने का फैसला किया।

कई प्रमुख DNS उत्पाद प्रभावित हुए, जिनमें अल्काटेल-ल्यूसेंट, ब्लूकैट टेक्नोलॉजीज, ऐप्पल और सिस्को द्वारा निर्मित शामिल हैं। इस समस्या ने कुछ लोकप्रिय लिनक्स / बीएसडी वितरणों के साथ कई डीएनएस कार्यान्वयन को प्रभावित किया, जिनमें डेबियन, आर्क, जेंटू और फ्रीबीएसडी शामिल हैं।

Kaminsky ने उन्हें एक निश्चित उत्पादन करने के लिए 150 दिन दिए, और उनके साथ गुप्त रूप से काम करके उन्हें भेद्यता को समझने में मदद की। वह जानता था कि यह मुद्दा इतना गंभीर था, और संभावित नुकसान इतने महान थे, कि यह होता अविश्वसनीय रूप से लापरवाह सार्वजनिक रूप से इसे जारी करने के लिए विक्रेताओं को जारी करने का अवसर दिए बिना पैच।

संयोग से, भेद्यता थी दुर्घटना से रिसाव हुआ एक ब्लॉग पोस्ट में सुरक्षा फर्म मैटसनो द्वारा। लेख को नीचे ले जाया गया था, लेकिन यह मिरर किया गया था, और प्रकाशन के एक दिन बाद एक शोषण दिस इज़ हाउ हाउ हैक: यू मुर्की वर्ल्ड ऑफ एक्सप्लॉइट किटस्कैमर्स कमजोरियों का फायदा उठाने और मैलवेयर बनाने के लिए सॉफ्टवेयर सूट का उपयोग कर सकते हैं। लेकिन ये शोषण किट क्या हैं? वे कहां से आते हैं? और उन्हें कैसे रोका जा सकता है? अधिक पढ़ें बनाया गया था।

कामिंस्की की डीएनएस भेद्यता अंततः जिम्मेदार, डगमगाते हुए खुलासे के पक्ष में तर्क की क्रूरता को उजागर करती है। कुछ कमजोरियाँ - जैसे शून्य दिन भेद्यता एक शून्य दिवस भेद्यता क्या है? [MakeUseOf बताते हैं] अधिक पढ़ें - इतने महत्वपूर्ण हैं, कि सार्वजनिक रूप से जारी करने से उन्हें महत्वपूर्ण नुकसान होगा।

लेकिन अग्रिम चेतावनी नहीं देने के पक्ष में एक सम्मोहक तर्क भी है।

पूर्ण प्रकटीकरण के लिए मामला

खुले में भेद्यता जारी करने से, आप एक पैंडोरा के बॉक्स को अनलॉक करते हैं, जहां अयोग्य व्यक्ति तेजी से और आसानी से शोषण करने में सक्षम होते हैं, और कमजोर सिस्टम से समझौता करते हैं। तो, कोई ऐसा क्यों करेगा?

वहाँ के लिए बहुत कारण है। सबसे पहले, विक्रेता अक्सर सुरक्षा सूचनाओं पर प्रतिक्रिया देने के लिए काफी धीमा होते हैं। प्रभावी रूप से जंगली में भेद्यता जारी करके अपने हाथ को मजबूर करके, वे जल्दी से जवाब देने के लिए अधिक प्रेरित होते हैं। इससे भी बदतर, कुछ झुका हुआ है प्रचार करने के लिए नहीं क्यों एक गुप्त रखने वाली कंपनी एक अच्छी बात हो सकती हैऑनलाइन इतनी जानकारी के साथ, हम सभी संभावित सुरक्षा उल्लंघनों के बारे में चिंता करते हैं। लेकिन इन उल्लंघनों को आपकी रक्षा के लिए यूएसए में गुप्त रखा जा सकता है। यह पागल लगता है, तो क्या चल रहा है? अधिक पढ़ें तथ्य यह है कि वे कमजोर सॉफ्टवेयर की शिपिंग कर रहे थे। पूर्ण प्रकटीकरण उन्हें अपने ग्राहकों के साथ ईमानदार होने के लिए मजबूर करता है।

लेकिन यह उपभोक्ताओं को एक सूचित विकल्प बनाने की भी अनुमति देता है कि क्या वे सॉफ्टवेयर के किसी विशेष, कमजोर टुकड़े का उपयोग जारी रखना चाहते हैं। मुझे लगता है कि बहुमत नहीं होगा।

वेंडर क्या चाहते हैं?

वेंडर वास्तव में पूर्ण प्रकटीकरण को नापसंद करते हैं।

आखिरकार, यह उनके लिए अविश्वसनीय रूप से खराब पीआर है, और यह उनके ग्राहकों को जोखिम में डालता है। वे बग बाउंटी प्रोग्राम के बावजूद लोगों को कमजोरियों का खुलासा करने के लिए प्रोत्साहित करने का प्रयास करते हैं। ये उल्लेखनीय रूप से सफल रहे हैं, Google ने $ 1.3 मिलियन डॉलर का भुगतान किया है 2014 में अकेले.

हालांकि यह कुछ कंपनियों - ओरेकल की तरह ओरेकल चाहता है कि आप उसे भेजने से रोकें कीड़े - यहाँ यही कारण है कि पागल हैसुरक्षा प्रमुख, मैरी डेविडसन द्वारा एक गुमराह ब्लॉग पोस्ट पर ओरेकल गर्म पानी में है। Oracle का सुरक्षा दर्शन मुख्यधारा से कैसे निकलता है इसका यह प्रदर्शन सुरक्षा समुदाय में अच्छी तरह से नहीं हुआ ... अधिक पढ़ें - अपने सॉफ्टवेयर पर सुरक्षा अनुसंधान करने से लोगों को हतोत्साहित करें।

लेकिन अभी भी ऐसे लोग हैं जो पूर्ण प्रकटीकरण का उपयोग करने पर जोर देते हैं, या तो दार्शनिक कारणों से, या अपने स्वयं के मनोरंजन के लिए। कोई बग बाउंटी प्रोग्राम, चाहे कितना भी उदार क्यों न हो, उसका मुकाबला कर सकता है।

मैथ्यू ह्यूजेस लिवरपूल, इंग्लैंड के एक सॉफ्टवेयर डेवलपर और लेखक हैं। वह शायद ही कभी अपने हाथ में मजबूत काली कॉफी के कप के बिना पाया जाता है और अपने मैकबुक प्रो और अपने कैमरे को पूरी तरह से निहारता है। आप उनके ब्लॉग को पढ़ सकते हैं http://www.matthewhughes.co.uk और @matthewhughes पर ट्विटर पर उसका अनुसरण करें