विज्ञापन

हम एक परस्पर, सुपर नेटवर्क वाली दुनिया में रहते हैं। नई प्रौद्योगिकियां लगातार बाजार पर दिखाई देती हैं और जब तक आप लगातार नेटवर्किंग, कंप्यूटिंग या हैकर समाचार नहीं पढ़ते हैं, आपको ऐसी शब्दावली मिल सकती है जो आपको समझ में नहीं आती हैं।

यहां हम 10 सामान्य नेटवर्किंग शब्दों का पता लगाएंगे, उनका क्या मतलब है और आप उनसे कहां तक मुठभेड़ कर सकते हैं।

WLAN

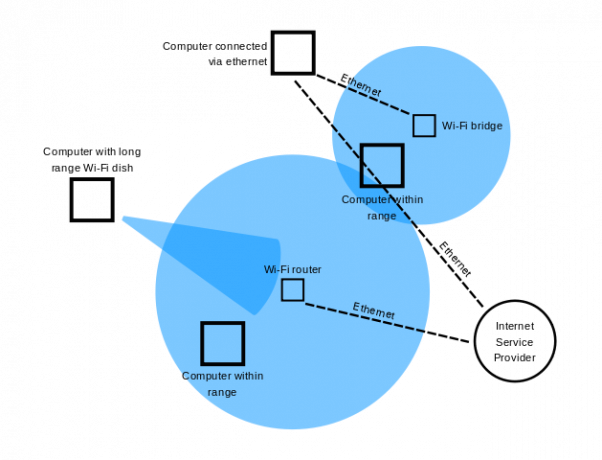

ए वायरलेस लोकल एरिया नेटवर्क वायरलेस वितरण के माध्यम से दो या अधिक उपकरणों को जोड़ता है। एक WLAN आम तौर पर एक प्रतिबंधित क्षेत्र के भीतर संचालित होता है, केवल उन उपकरणों को इसकी सीमा के भीतर कनेक्टिविटी प्रदान करता है। कोई भी उपकरण जो कवरेज क्षेत्र से बाहर जाता है, वह नेटवर्क से अपना कनेक्शन खो देगा।

आप की संभावना है अपने घर में एक WLAN संचालित करें मैक्स टू वाईफाई: विंडोज 8 पर वायरलेस नेटवर्किंग का सबसे अधिक लाभ उठाएंविंडोज 8 एक वाईफाई नेटवर्क से कनेक्ट करना आसान बना दिया। नतीजतन, कुछ चीजें विंडोज 7 में उपयोग किए जाने वाले तरीके से काम नहीं करती हैं। यदि आप मुद्दों में भाग लेते हैं, तो संभावना एक आसान समाधान है। अधिक पढ़ें , अपने उपकरणों के बीच वायरलेस डेटा ट्रांसमिशन प्रदान करने के लिए एक राउटर का उपयोग कर।

WPAN

ए वायरलेस पर्सनल एरिया नेटवर्क (WPAN) एक नेटवर्क का वर्णन करता है जिसका उपयोग इंट्रापर्सनल उपकरणों के बीच संचार के लिए किया जाता है। जब आप अपने डेस्क पर बैठते हैं एक ब्लूटूथ माउस, हेडफोन, माउस और कीबोर्ड विंडोज 7 पीसी के लिए ब्लूटूथ कैसे सेट करेंविंडोज 7 के साथ ब्लूटूथ का उपयोग करने की आवश्यकता है? यहां बताया गया है कि ब्लूटूथ कैसे सेट करें, उपकरणों को खोजे जाने योग्य बनाएं और उन्हें अपने पीसी में जोड़े। अधिक पढ़ें , आप एक WPAN का उपयोग कर रहे हैं।

WPANs उपकरणों के बीच संचार को निकटता में वर्णित करते हैं, लेकिन उपकरणों में भी संदर्भित कर सकते हैं एक व्यापक श्रेणी यानी वायरलेस लोकल एरिया नेटवर्क के माध्यम से जुड़ा हुआ है (अधिक जानकारी के लिए ऊपर देखें) WLANs)।

प्रोटोकॉल - IPv4 और IPv6

इंटरनेट का उपयोग करता है मानकीकृत प्रोटोकॉल की एक श्रृंखला नेटवर्क संचार की अनुमति देती है IPv6 बनाम IPv4: क्या आपको एक उपयोगकर्ता के रूप में देखभाल (या कुछ भी) करना चाहिए? [MakeUseOf बताते हैं]हाल ही में, IPv6 पर स्विच करने के बारे में बहुत सारी बातें हुई हैं और यह कैसे इंटरनेट पर बहुत सारे लाभ लाएगा। लेकिन, यह "समाचार" खुद को दोहराता रहता है, क्योंकि हमेशा एक सामयिक ... अधिक पढ़ें . इंटरनेट प्रोटोकॉल सूट को टीसीपी / आईपी के रूप में जाना जाता है, जो इसके लिए खड़ा है ट्रांसमिशन कंट्रोल प्रोटोकॉल / इंटरनेट प्रोटोकॉल।

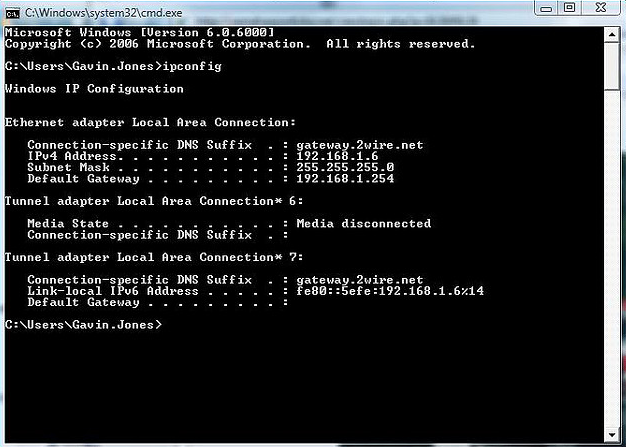

टीसीपी / आईपी का पहला प्रमुख संस्करण था इंटरनेट प्रोटोकॉल संस्करण 4 (आईपीवी 4)। इसका उत्तराधिकारी है इंटरनेट प्रोटोकॉल संस्करण 6 (IPv6), हालांकि दोनों प्रोटोकॉल उपयोग में हैं।

हम इंटरनेट पर डेटा ट्रांसमिशन को परिभाषित करने के लिए दोनों प्रोटोकॉल का उपयोग करते हैं। वे उपलब्ध की संख्या को भी परिभाषित करते हैं इंटरनेट प्रोटोकॉल (आईपी) किसी भी समय उपयोग के लिए उपलब्ध पते। उदाहरण के लिए, आपने इंटरनेट प्रोटोकॉल पता ऑनलाइन देखा होगा जो इस तरह दिखता है:

192.19.254.1

संख्याओं की यह श्रृंखला संदर्भित करती है इंटरनेट पर एक विशिष्ट स्थान इंटरनेट कैसे काम करता है [INFOGRAPHIC] अधिक पढ़ें . इंटरनेट से जुड़ी प्रत्येक साइट, राउटर और डिवाइस को एक विशिष्ट आईपी सौंपा गया है। IPv4 ने उपलब्ध IP पतों की संख्या को 4,294,967,296 तक सीमित कर दिया। बहुत लगता है? IPv4 एड्रेस थकावट लंबे समय से गुजर रहा है, फरवरी 2011 में वापस। ऐसा इसलिए है क्योंकि IPv4 IP को 32-बिट पूर्णांक के रूप में डिजाइन किया गया था, जो उपलब्ध पतों की संख्या को सीमित करता है। संक्षिप्त विवरण के लिए नीचे दी गई छवि देखें।

इस समस्या को दूर करने के लिए IPv6 मानक शुरू किया गया था IPv6 और आने वाले ARPAgeddon [प्रौद्योगिकी समझाया] अधिक पढ़ें 128-बिट हेक्साडेसिमल आईपी पतों का उपयोग करके, इंटरनेट के लिए धीरे-धीरे फैलने के लिए 3,400,000,000,000,000,000,000,000,000,000,000,000,000 पता स्थान प्रदान करते हैं। IPv6 IP पता अपने IPv4 समकक्ष के लिए भी अलग दिखता है:

4532: 1 सीबी 8: 75 ए 3: 4942: 1771: 9e2c: 1350: 8331

जबकि IPv6 ने तेजी से विस्तार करने वाले इंटरनेट के लिए आवश्यक IP पता विस्तार प्रदान किया है, यह IPv4 के साथ इंटरऑपरेबल नहीं है। इसका मतलब यह है कि आईपीवी 6 अनिवार्य रूप से एक समानांतर नेटवर्क पर संचालित होता है। हालाँकि, पहले से ही कई आईपी ट्रांसलेशन गेटवे प्रचालन में हैं, इसलिए आपको ज्यादा अंतर नहीं देखना चाहिए।

नेट

नेवोर्क पता अनुवादन है आमतौर पर राउटर द्वारा उपयोग किया जाता है 1.2 मिलियन राउटर अपहृत होने के लिए कमजोर हैं। तुम्हारा है उनमें से एक? अधिक पढ़ें एक से अधिक आईपी पते (प्रोटोकॉल के लिए ऊपर देखें - IPv4 और अधिक जानकारी के लिए IPv6) कई उपकरणों में।

यदि आपके घर में वायरलेस राउटर है, तो यह संभवत: एनएटी का उपयोग आपके प्रत्येक कनेक्टेड डिवाइस को सिंगल गेटवे (गेटवे पर अधिक जानकारी के लिए नीचे देखें) के माध्यम से इंटरनेट तक पहुंचने में सक्षम बनाता है।

बाहर से, आपके राउटर में सिर्फ एक आईपी एड्रेस होता है। आपका राउटर लोकल एरिया नेटवर्क बनाते हुए आपके होम नेटवर्क में डिवाइसेस को अलग-अलग आईपी एड्रेस दे सकता है।

द्वार

द्वार आपके नेटवर्क के एक उपकरण को संदर्भित करता है जो ट्रैफ़िक को एक नेटवर्क से दूसरे नेटवर्क पर स्वतंत्र रूप से ले जाने में सक्षम बनाता है। आपका राउटर एक प्रवेश द्वार के रूप में काम करता है, जिससे डेटा इंटरनेट से आपके कनेक्टेड डिवाइसों के लिए प्रभावी रूप से रूट हो सकता है।

पैकेट

ए पैकेट सबसे अधिक है इंटरनेट पर किए गए डेटा का सामान्य प्रारूप बाईपास अवरुद्ध साइट और इंटरनेट प्रतिबंध कैसे करेंएक अवरुद्ध वेबसाइट का उपयोग करने की आवश्यकता है? इंटरनेट प्रतिबंधों को बायपास करने के लिए इन युक्तियों और ट्रिक को आज़माएं और अपनी इच्छित सामग्री देखें। अधिक पढ़ें . पारंपरिक रूप से एक पैकेट में दो प्रकार के डेटा होते हैं: सूचना और उपयोगकर्ता डेटा को नियंत्रित करना।

नियंत्रण जानकारी से अभिप्राय उस डेटा से है जिसे नेटवर्क को उपयोगकर्ता डेटा देने की आवश्यकता होती है: स्रोत और गंतव्य पते, अनुक्रमण जानकारी और त्रुटि का पता लगाने के कोड।

उपयोगकर्ता डेटा का तात्पर्य वास्तविक डेटा को हस्तांतरित करने से है, जो एक वेबसाइट को देखना, लिंक पर क्लिक करना या फ़ाइलों को स्थानांतरित करना है।

पी 2 पी

पीयर टू पीयर एक शब्द तेजी से खबर में चित्रित किया गया है। कई प्रमुख के रूप में इंटरनेट सेवा प्रदाता (आईएसपी) अवैध डाउनलोड को प्रतिबंधित करने के लिए आगे बढ़ते हैं क्यों सुरक्षित टॉरेंटिंग समुद्री डाकू खाड़ी के साथ मर गयाजहां तक "लोकप्रिय" टोरेंटिंग का संबंध है, द पायरेट बे में मौजूद तुलनात्मक सुरक्षा समाप्त हो गई है, और इसके साथ सुरक्षित टॉरेंट डाउनलोड होता है। अधिक पढ़ें , पी 2 पी नेटवर्क अब अत्यधिक छानबीन कर रहे हैं।

एक P2P नेटवर्क विभाजन अलग-अलग कंप्यूटरों को कार्य करता है, या साथियों, एक वितरित नेटवर्क में। इसका अर्थ है कि नेटवर्क का प्रत्येक कंप्यूटर अपने संसाधनों का एक हिस्सा प्रदान करता है ताकि केंद्रीय वितरण केंद्र की आवश्यकता के बिना डेटा का वितरण किया जा सके। पीयर्स नेटवर्क के लिए एक साथ उपयोगकर्ता और प्रदाता दोनों हैं, पी 2 पी नेटवर्क को अधिक शक्तिशाली गतिविधियों में संलग्न करने की अनुमति देता है, जबकि सभी जुड़े हुए उपयोगकर्ताओं के लिए फायदेमंद है।

पी 2 पी को व्यापक रूप से फाइल-शेयरिंग नेटवर्क में शामिल होने के कारण जाना जाता है, जिनमें से कुछ साझा सामग्री कॉपीराइट कानून को तोड़ती है। हालाँकि, पी 2 पी फ़ाइल-शेयरिंग का उपयोग कई कानूनी गतिविधियों के लिए भी किया जाता है कैसे P2P (पीयर टू पीयर) फाइल शेयरिंग वर्क्सआश्चर्य है कि सहकर्मी से सहकर्मी (पी 2 पी) फ़ाइल-साझाकरण क्या है और यह कैसे शुरू हुआ? हम बताते हैं कि आपको क्या जानना चाहिए। अधिक पढ़ें चूंकि इसका कार्य वितरण बड़ी फ़ाइलों की कम संसाधन डेटा हस्तांतरण की अनुमति देता है। कई लिनक्स डिस्ट्रोस पी 2 पी का उपयोग करते हैं सबसे अच्छा लिनक्स ऑपरेटिंग डिस्ट्रोससबसे अच्छा लिनक्स डिस्ट्रो को ढूंढना मुश्किल है। जब तक आप गेमिंग, रास्पबेरी पाई, और अधिक के लिए सर्वश्रेष्ठ लिनक्स ऑपरेटिंग सिस्टम की हमारी सूची नहीं पढ़ते हैं। अधिक पढ़ें परिचालन लागत को कम रखने के लिए, जबकि बिटकॉइन जैसी क्रिप्टोकरेंसी नेटवर्क की अखंडता सुनिश्चित करने के लिए पी 2 पी का उपयोग करें।

अन्य आमतौर पर इस्तेमाल किए जाने वाले पी 2 पी नेटवर्क स्काइप और स्पॉटिफ़ हैं। ये दोनों एप्लिकेशन पी 2 पी नेटवर्किंग के एक संयोजन का उपयोग करते हैं और सीधे स्ट्रीमिंग को अपने स्वयं के संसाधनों पर लोड को हल्का करने के लिए उपयोग करते हैं, साथ ही उपयोगकर्ताओं को भी।

प्रोटोकॉल - टीएलएस / एसएसएल - एचटीटीपीएस

परिवहन परत सुरक्षा और इसके पूर्ववर्ती, सुरक्षित सॉकेट लेयर इंटरनेट पर अपने डेटा को सुरक्षित रखने का एक महत्वपूर्ण हिस्सा है। वे क्रिप्टोग्राफिक प्रोटोकॉल हैं जो आपको ऑनलाइन बैंकिंग पोर्टल, रिटेलर्स और सरकारी गेटवे जैसी वेबसाइटों के साथ संवेदनशील डेटा को सुरक्षित रूप से संवाद करने की अनुमति देते हैं।

TLS / SSL द्वारा काम करता है लेयरिंग एन्क्रिप्शन न सिर्फ Paranoids के लिए: 4 कारण अपने डिजिटल जीवन को एन्क्रिप्ट करने के लिएएन्क्रिप्शन केवल पैरानॉयड षड्यंत्र सिद्धांतकारों के लिए नहीं है, और न ही यह केवल तकनीकी गीक्स के लिए है। एन्क्रिप्शन कुछ ऐसा है जिससे हर कंप्यूटर उपयोगकर्ता लाभ उठा सकता है। टेक वेबसाइटें लिखती हैं कि आप अपने डिजिटल जीवन को कैसे एन्क्रिप्ट कर सकते हैं, लेकिन ... अधिक पढ़ें मौजूदा पर हाइपरटेक्स्ट ट्रांसफ़र प्रोटोकॉल (HTTP) हम सभी वेब ब्राउज़ करने के लिए उपयोग करते हैं। यह हमें देता है हाइपरटेक्स्ट ट्रांसफर प्रोटोकॉल सिक्योर (HTTPS), जिसे आपने अपने बैंकिंग तक पहुँचने या अमेज़न के माध्यम से खरीदने पर ध्यान दिया होगा।

DDoS

अवधि सेवा का वितरित इनकार अधिक से अधिक सुर्खियों में चित्रित किया है और साथ ही ज्ञात निगम हैकिंग हमलों के शिकार हैं। क्रिसमस डे, 2014, कई गेमर्स के लिए उस दिन की याद में रहेगा, जब एक चमकदार नया Xbox तैयार करने के बाद एक या PS4 और पहली बार इंटरनेट पर प्लग इन करने से सभी ऑनलाइन गतिविधि प्रभावी रूप से अवरुद्ध हो गई थी DDoS।

सेवा से इनकार करना हमेशा दुर्भावनापूर्ण नहीं होता है एक अच्छे हैकर और एक बुरे हैकर के बीच अंतर क्या है? [राय]हर अब, हम समाचारों में साइटों को नीचे ले जाने, शोषण करने के बारे में कुछ सुनते हैं कार्यक्रमों की भीड़, या उच्च सुरक्षा वाले क्षेत्रों में अपना रास्ता चमकाने की धमकी देना जहां वे नहीं होना चाहिए। लेकिन अगर... अधिक पढ़ें . यदि बहुत से उपयोगकर्ता एक ही समय में एक ही आईपी पते तक पहुंचने का प्रयास करते हैं, तो यह वेबसाइट के होस्टिंग सर्वर को अधिभारित कर सकता है, जिससे सेवा की पहुंच से वंचित हो सकता है। सेवा की यह अनजाने में इनकार एक नियमित घटना है जब एक बड़ी उपयोगकर्ता-आधार लिंक वाली वेबसाइट बहुत छोटी होती है। दरअसल, समाचार राउंडअप साइट रेडिट ने इसे प्यार से "मौत के गले लगना

हालाँकि, इसका उपयोग दुर्भावनापूर्ण रूप से उन लोगों द्वारा भी किया जा सकता है जो किसी सेवा को अनुपलब्ध करना चाहते हैं। यह वह जगह है जहाँ "वितरित“पहलू खेल में आता है। एक हैकर अनुरोधों के साथ कंप्यूटर के एक नेटवर्क का उपयोग कर सकता है (आईपी के सेट), ऑफ़लाइन सेवा के लिए मजबूर करने के साथ।

इन हमलों को आमतौर पर समन्वित किया जाता है, और आमतौर पर समझौता किए गए कंप्यूटरों के एक नेटवर्क का उपयोग किया जाता है, जिसे कहा जाता है लाश. लाश एक ऐसी प्रणाली है जो वायरस या ट्रोजन हॉर्स से संक्रमित होती है जो एक दूरस्थ उपयोगकर्ता को उस सिस्टम के संसाधनों को नियंत्रित करने की अनुमति देती है। लाश अधिक व्यापक रूप से बॉट्स के रूप में जानी जाती है, और पद को जन्म दें botnet - समझौता प्रणालियों का एक नेटवर्क।

डीएनएस

डॉमेन नाम सिस्टम यह है कि कैसे हमारे कंप्यूटर हमारे नियमित, रोजमर्रा के पाठ को नेटवर्क पढ़ने योग्य आईपी पते में अनुवाद करते हैं। जब आप टाइप करें makeuseof.com आपके ब्राउज़र एड्रेस बार और हिट एंटर में, आपका कंप्यूटर अपने DNS सर्वर से संपर्क करता है। DNS सर्वर makeuseof.com के संबंधित आईपी पते के साथ प्रतिक्रिया करता है, जोड़ता है, और आपके आनंद के लिए आपको शानदार प्रौद्योगिकी सामग्री लाता है।

आप ऐसा कर सकते हैं अपने DNS सर्वर को अलग होने के लिए सेट करें चेंज DNS प्रीसेट ऑन द फ्लाई विथ क्रिसपीसी डीएनएस स्विचआपके कंप्यूटर पर DNS सेटिंग्स के साथ खेलने से आपके ब्राउज़िंग को गति मिल सकती है या आपको क्षेत्र-अवरुद्ध सामग्री तक पहुंचने में मदद मिल सकती है। ऐसा करना मैन्युअल रूप से एक खींचें है; बस एक DNS स्विच का उपयोग करें। अधिक पढ़ें उनके डिफ़ॉल्ट से, कई वैकल्पिक DNS प्रदाता मौजूद हैं, जैसे Google सार्वजनिक DNS या OpenDNS। कुछ मामलों में, वैकल्पिक DNS प्रदाता पर स्विच कर सकते हैं छोटे गति के लाभ लौटाएं कैसे तेजी से इंटरनेट के लिए अपने DNS का अनुकूलन करने के लिए"इंटरनेट सिर्फ ट्यूब की एक श्रृंखला है" एक आदमी के रूप में इतनी समझदारी से कहा गया है। दुर्भाग्य से, यह उतना सरल नहीं है। एक जटिल आर्किटेक्चर है जो इंटरनेट का समर्थन करता है, और डेटा पैकेट को यात्रा करने की आवश्यकता है ... अधिक पढ़ें वेबपृष्ठ लोड करते समय, या अपने इंटरनेट सेवा प्रदाता के साथ विश्वसनीयता में सुधार करें।

क्या इस लेख ने आपके नेटवर्क को समझने में मदद की है? क्या आपने कुछ अलग शामिल किया होगा? हमें नीचे बताएं!

छवि क्रेडिट: वाईफाई रेंज, ब्लूटूथ प्रतीक, आईपीवी 4, आईपीवी 6, रूटर, IPv4 पैकेट, नेटवर्क कंप्यूटर, DDoS आर्किटेक्चर, सर्वर केबलिंग तथा विकिमीडिया कॉमन्स के माध्यम से सभी ईथरनेट, IPCONFIG फ़्लिकर उपयोगकर्ता फ़ॉलिनेजा के माध्यम से

गैविन MUO के लिए एक वरिष्ठ लेखक हैं। वह MakeUseOf की क्रिप्टो-केंद्रित बहन साइट, ब्लॉक डिकोड्ड के संपादक और एसईओ प्रबंधक भी हैं। उनके पास डेवन की पहाड़ियों से ली गई डिजिटल आर्ट प्रैक्टिस के साथ-साथ एक बीए (ऑनर्स) समकालीन लेखन है, साथ ही साथ पेशेवर लेखन के एक दशक से अधिक का अनुभव है। वह चाय का प्रचुर मात्रा में आनंद लेते हैं।