विज्ञापन

हाल ही में एक लेख में जाँच के बारे में कि क्या आप थे गॉकर की हैकिंग की घटना से प्रभावित कैसे पता करें कि आपका ईमेल पता Gawker के डेटाबेस के माध्यम से लीक हो गया था अधिक पढ़ें , आपके ईमेल पते को MD5 हैश में परिवर्तित करने में शामिल चरणों में से एक।

हम पाठकों से कुछ सवाल पूछ रहे थे कि वास्तव में क्या चल रहा था, और यह प्रक्रिया क्यों आवश्यक थी। यह हमारी शैली नहीं है कि आप लोगों से सवाल पूछें, इसलिए यहां एमडी 5, हैशिंग और कंप्यूटर और क्रिप्टोग्राफी का एक छोटा सा अवलोकन है।

क्रिप्टोग्राफिक हैशिंग

MD5 के लिए खड़ा है मessage डीigest एल्गोरिथ्म 5, और पुराने एमडी 4 मानक को बदलने के लिए 1991 में अमेरिकी क्रिप्टोग्राफर प्रोफेसर रोनाल्ड रिवेस्ट द्वारा मनाया गया था। MD5 बस एक प्रकार का क्रिप्टोग्राफ़िक हैशिंग फ़ंक्शन रॉन के साथ आया था, जिस तरह से '91 में वापस आया था।

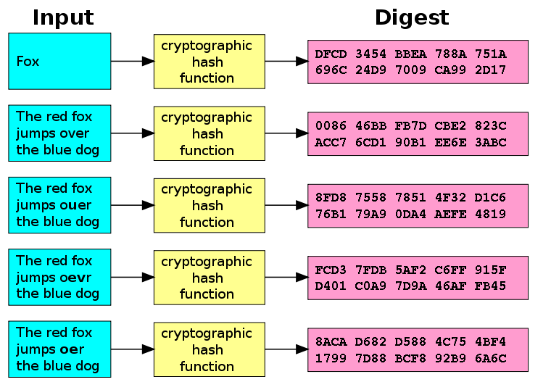

क्रिप्टोग्राफिक हैशिंग के पीछे का विचार डेटा के एक मनमाने ब्लॉक को लेना है और एक निश्चित आकार "हैश" मूल्य को वापस करना है। यह किसी भी आकार का कोई भी डेटा हो सकता है, लेकिन हैश मान हमेशा तय किया जाएगा। इसे अपने लिए आजमाएं यहाँ.

क्रिप्टोग्राफिक हैशिंग में कई उपयोग हैं, और एक समान कार्य करने के लिए डिज़ाइन किए गए एल्गोरिदम (एमडी 5 के अलावा) की एक बड़ी संख्या है। क्रिप्टोग्राफिक हैशिंग के लिए मुख्य उपयोग में से एक हस्तांतरण के बाद एक संदेश या फ़ाइल की सामग्री की पुष्टि करने के लिए है।

यदि आपने कभी कोई बड़ी फ़ाइल डाउनलोड की है (लिनक्स वितरण, उस तरह की चीज) आपने शायद हैश मूल्य पर ध्यान दिया है जो इसके साथ है। एक बार यह फ़ाइल डाउनलोड हो जाने के बाद, आप यह सत्यापित करने के लिए हैश का उपयोग कर सकते हैं कि आपके द्वारा डाउनलोड की गई फ़ाइल किसी भी तरह से विज्ञापित फ़ाइल से भिन्न नहीं है।

संदेशों के लिए वही विधि काम करती है, जिसमें हैश सत्यापित करता है कि प्राप्त संदेश भेजे गए संदेश से मेल खाता है। एक बहुत ही बुनियादी स्तर पर, यदि आपके पास और एक दोस्त के पास एक बड़ी फाइल है और वे यह सत्यापित करना चाहते हैं कि वह बिल्कुल भी एक समान नहीं है, तो हैश कोड आपके लिए यह कर देगा।

हैशिंग एल्गोरिदम भी डेटा या फ़ाइल पहचान में एक भूमिका निभाते हैं। इसके लिए एक अच्छा उदाहरण सहकर्मी से सहकर्मी फ़ाइल साझाकरण नेटवर्क, जैसे कि eDonkey2000 है। सिस्टम ने एमडी 4 एल्गोरिथ्म का एक संस्करण इस्तेमाल किया (नीचे) जो नेटवर्क पर फाइलों को जल्दी इंगित करने के लिए फ़ाइल के आकार को हैश में संयोजित करता है।

इसका एक उदाहरण उदाहरण हैश तालिकाओं में डेटा को जल्दी से खोजने की क्षमता में है, एक विधि जिसे आमतौर पर खोज इंजन द्वारा उपयोग किया जाता है।

हैश के लिए एक और उपयोग पासवर्ड के भंडारण में होता है। पासवर्ड को स्पष्ट पाठ के रूप में संग्रहीत करना एक बुरा विचार है, स्पष्ट कारणों के बजाय इसलिए उन्हें हैश मान में परिवर्तित किया जाता है। जब कोई उपयोगकर्ता पासवर्ड का आदान-प्रदान करता है तो उसे हैश मान में बदल दिया जाता है, और ज्ञात संग्रहीत हैश के खिलाफ जांच की जाती है। चूंकि हैशिंग एक-तरफ़ा प्रक्रिया है, बशर्ते कि एल्गोरिथम ध्वनि है तो मूल पासवर्ड को हैश से डिक्रिप्ट होने की संभावना बहुत कम है।

क्रिप्टोग्राफिक हैशिंग का उपयोग अक्सर पासवर्ड के निर्माण में भी किया जाता है, और एक वाक्यांश से व्युत्पन्न पासवर्ड।

संदेश डाइजेस्ट एल्गोरिथ्म 5

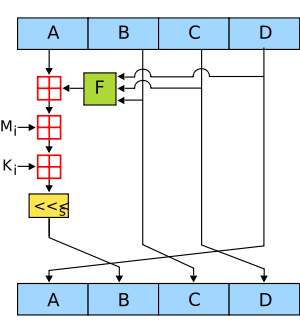

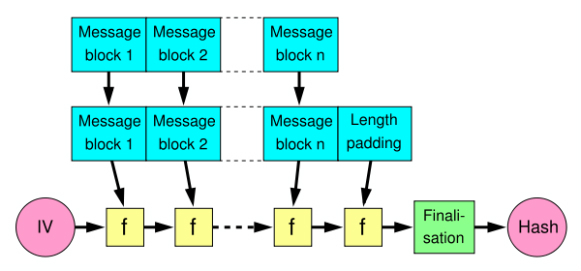

MD5 फ़ंक्शन 32 अंकों की हेक्साडेसिमल संख्या प्रदान करता है। यदि हम use makeuseof.com ’को MD5 हैश मान में बदलेंगे, तो ऐसा लगेगा: 64399513b7d734ca90181b27a62134dc. यह मर्कल नामक एक विधि पर बनाया गया था ““ दाम्गा structure आरडी संरचना (नीचे), जो कि "टकराव प्रूफ" हैश कार्यों के रूप में जाना जाता है के निर्माण के लिए उपयोग किया जाता है।

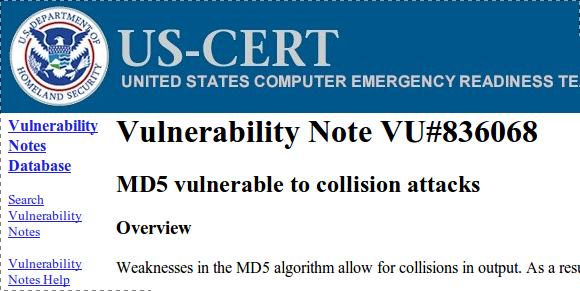

कोई भी सुरक्षा सब कुछ नहीं है, लेकिन 1996 में एमडी 5 हैशिंग एल्गोरिथ्म के भीतर संभावित खामियां पाई गईं। उस समय ये घातक नहीं दिख रहे थे और एमडी 5 का इस्तेमाल जारी था। 2004 में शोधकर्ताओं के एक समूह द्वारा दो अलग-अलग फ़ाइलों को एक ही MD5 हैश मान साझा करने के तरीके का वर्णन करने के बाद एक और अधिक गंभीर समस्या का पता चला। एमडी 5 हैशिंग एल्गोरिथम के खिलाफ इस्तेमाल किए जा रहे टकराव के हमले का यह पहला उदाहरण था। एक टकराव का हमला दो हैशटैटिक आउटपुट खोजने का प्रयास करता है जो एक ही हैश मूल्य का उत्पादन करते हैं - इसलिए, एक टक्कर (एक ही मूल्य के साथ मौजूद दो फाइलें)।

अगले कुछ वर्षों में एमडी 5 के भीतर आगे की सुरक्षा समस्याओं का पता लगाने का प्रयास हुआ, और 2008 में एक अन्य शोध समूह ने टक्कर की विधि का उपयोग नकली करने में किया एसएसएल प्रमाण पत्र वैधता। यह उपयोगकर्ताओं को यह सोचकर धोखा दे सकता है कि वे सुरक्षित रूप से ब्राउज़ कर रहे हैं, जब वे नहीं हैं। यूएस डिपार्टमेंट ऑफ होमलैंड सिक्योरिटी की घोषणा की उस: "उपयोगकर्ताओं को किसी भी क्षमता में एमडी 5 एल्गोरिथ्म का उपयोग करने से बचना चाहिए। जैसा कि पिछले शोध ने प्रदर्शित किया है, इसे आगे के उपयोग के लिए क्रिप्टोग्राफिक रूप से टूटा हुआ और अनुपयुक्त माना जाना चाहिए“.

सरकारी चेतावनी के बावजूद, कई सेवाएं अभी भी एमडी 5 का उपयोग करती हैं और जैसे कि तकनीकी रूप से जोखिम में हैं। सिस्टम के खिलाफ शब्दकोश हमलों (ज्ञात शब्दों का परीक्षण) का उपयोग करके संभावित हमलावरों को रोकने के लिए "नमक" पासवर्ड करना संभव है। यदि किसी हैकर के पास अक्सर उपयोग किए जाने वाले पासवर्ड और आपके उपयोगकर्ता खाता डेटाबेस की सूची होती है, तो वे सूची में मौजूद लोगों के विरुद्ध डेटाबेस में हैश की जांच कर सकते हैं। नमक एक यादृच्छिक स्ट्रिंग है, जो मौजूदा पासवर्ड हैश से जुड़ा होता है और फिर फिर से हैशेड होता है। नमक मूल्य और परिणामस्वरूप हैश तब डेटाबेस में संग्रहीत किया जाता है।

यदि कोई हैकर आपके उपयोगकर्ताओं के पासवर्डों का पता लगाना चाहता है, तो उसे पहले नमक हैश को समझने की आवश्यकता होगी, और यह एक शब्दकोश हमले को बहुत बेकार बना देता है। नमक स्वयं पासवर्ड को प्रभावित नहीं करता है, इसलिए आपको हमेशा हार्ड-टू-अनुमान पासवर्ड चुनना होगा।

निष्कर्ष

MD5 डेटा की पहचान करने, सुरक्षित करने और सत्यापित करने के कई अलग-अलग तरीकों में से एक है। क्रिप्टोग्राफिक हैशिंग सुरक्षा के इतिहास में एक महत्वपूर्ण अध्याय है, और चीजों को छिपाए रखता है। जैसा कि सुरक्षा को ध्यान में रखकर तैयार की गई कई चीजें हैं, किसी ने इसे तोड़ दिया है।

आपको शायद अपनी दैनिक सर्फिंग आदतों में हैशिंग और एमडी 5 चेकसम के बारे में अधिक चिंता करने की ज़रूरत नहीं है, लेकिन कम से कम अब आप जानते हैं कि वे क्या करते हैं और कैसे करते हैं।

कभी कुछ भी हैश करने की जरूरत है? क्या आप डाउनलोड की गई फ़ाइलों को सत्यापित करते हैं? क्या आप किसी अच्छे MD5 वेब ऐप के बारे में जानते हैं? हमें टिप्पणियों में बताएं!

पहचान छवि: Shutterstock

टिम एक स्वतंत्र लेखक हैं जो ऑस्ट्रेलिया के मेलबर्न में रहते हैं। आप उसे ट्विटर पर फ़ॉलो कर सकते हैं।